[Перевод] MalTerminal: первый вирус, который пишет сам себя с помощью ИИ

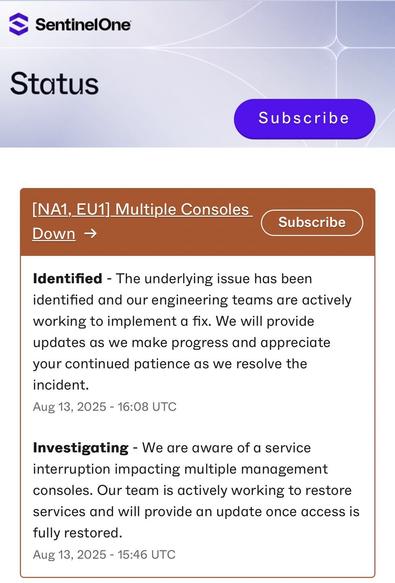

🚨 MalTerminal: первый вирус, который пишет себя сам — с помощью GPT-4 Представьте: хакеру больше не нужно быть гением ассемблера. Достаточно написать в чат: «Создай вредонос, который обойдёт защиту Windows 11» — и через минуту получить готовый, уникальный, никогда не виданный антивирусами код. Это не сценарий из киберпанка. Это — MalTerminal . Первое в истории вредоносное ПО, которое использует GPT-4 не как помощника, а как мозг всей операции . Обнаружен он был исследователями SentinelOne — и сразу взорвал мозг экспертам по кибербезопасности. Почему? Потому что это конец эпохи сигнатур . Как это работает? MalTerminal не содержит в себе заранее написанного вредоносного кода. Вместо этого, прямо во время атаки он: Анализирует систему жертвы (ОС, защита, процессы), Формулирует запрос к GPT-4: «Напиши скрипт на Python, который отключит Defender и скачает шифровальщик» , Получает, исполняет — и удаляет следы. Ни сигнатур. Ни повторов. Только чистый, адаптивный хаос. Факт, от которого мурашки: в коде нашли ссылки на устаревший API OpenAI — значит, MalTerminal создали ещё до ноября 2023 года . Мы уже полтора года живём в новой реальности — просто не все это осознали. Это не атака. Это proof-of-concept. Пока MalTerminal не замечен в «дикой природе». Скорее всего, его создали red team для тестов или хакер-одиночка, чтобы показать: «Я могу» . Но сам факт, что это возможно — меняет всё. Что это значит для вас? Антивирусы устарели. Те, что ищут по сигнатурам — бесполезны. Поведенческие — пока держатся, но ненадолго. Барьер входа рухнул. Теперь вредоносный код может написать даже новичок. Главное — уметь правильно задать промпт. Атаки станут персональными. Вирус будет адаптироваться под вашу систему, ваши привычки — как bespoke-костюм, только с ножом в спине. Кто виноват? OpenAI? Пользователь? Платформа? Юридическая серая зона — огромная. 🛡️ Как защищаться? Забудьте про старые методы. Наступает эра AI vs AI . Защита должна: Смотреть на намерения , а не на код: что программа пытается сделать? Мониторить обращения к LLM : если софт вдруг начал активно общаться с GPT — это красный флаг. Быть проактивной : предсказывать, моделировать, учиться. Уже появляются решения вроде FalconShield — они анализируют, как и зачем программы используют ИИ. Это как детектор лжи для кода. Что дальше? Бизнес потратит миллиарды на новую защиту. Люди начнут бояться технологий — особенно если ИИ-вирусы доберутся до больниц и электросетей. Начнётся гонка ИИ-вооружений между государствами. Да, это звучит как «Терминатор». Но мы уже на этом пути. Главный вывод: MalTerminal — не просто вирус. Это предупреждение . ИИ стал оружием. И вопрос не в технологии — а в том, кто её использует и для чего . У нас ещё есть время адаптироваться. Вопрос — воспользуемся ли мы им? #кибербезопасность #ИИ #MalTerminal #GPT4 #вредоносноеПО #AIsecurity #SentinelOne #хакеры #антивирусы #будущеевотносило #OpenAI #LLM

https://habr.com/ru/articles/949920/

#искусственный_интеллект #вирусы #вирусный_анализ #вирусы_и_антивирусы #искусственный_интеллект_и_чатбот #безопасность #безопасность_в_сети #безопасность_данных #безопасная_разработка #безопасность_вебприложений