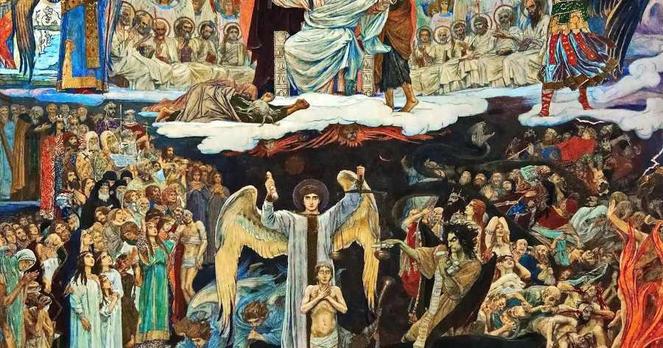

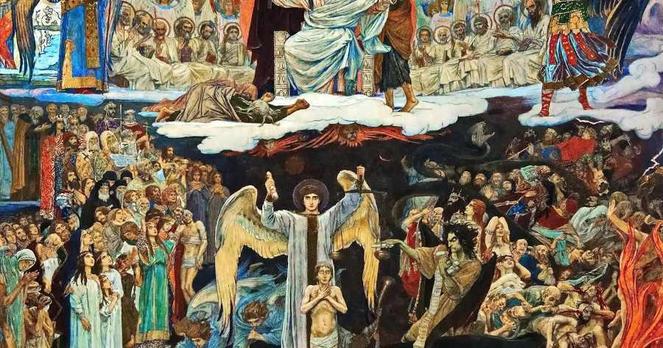

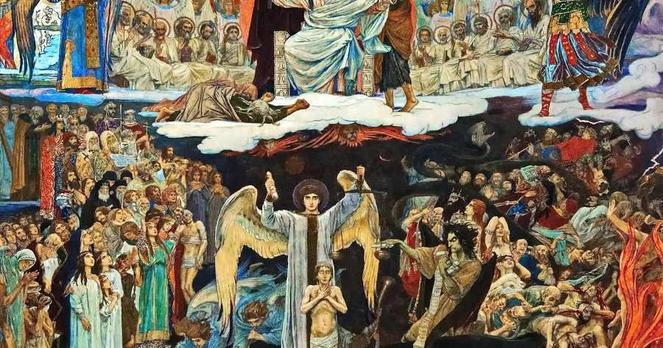

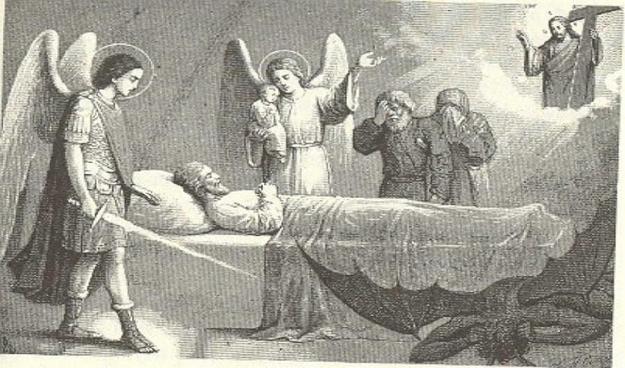

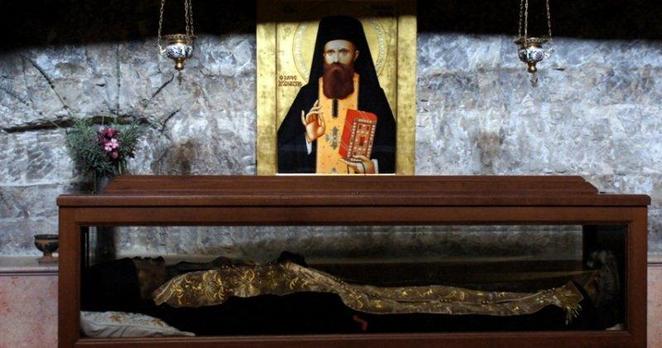

Sfântul Nifon: Șansa mântuirii unei vieți pline de păcate Drept aceea câți oameni își mărturisesc cu lacrimi păcatele lor înaintea lui Dumnezeu cu smerenie multă și cu suspinuri și se căiesc de lucrurile rele, primesc de la Milostivul Dumnezeu iertarea păcatelor lor. 👉 https://c.aparatorul.md/lcatg 👈 #Înger #Îngeri #CuvinteDuhovniceşti #CuviosulNifon #DincuvinteleduhovniceștialeSfințilorPărinți #șansamântuirii #Fărădelegi #Iertare #Judecător #lumina #mântuire #m...

https://c.aparatorul.md/lcatg

#F%C4%83r%C4%83

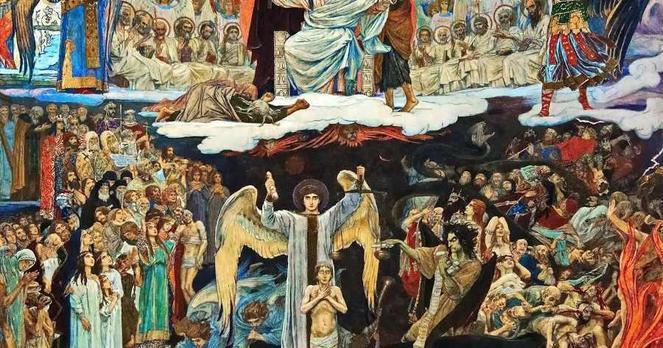

Profeţiile starețului Lavrentie de Cernigov despre vremurile de pe urmă În vremurile de pe urmă, adevărații creștini vor fi exilați, iar cei bătrâni și neputincioși vor face tot posibilul ca să fugă împreună cu ei 👉 https://c.aparatorul.md/4c2er 👈 #ÎnfricoşătoareaJudecată #Creştini #Fărădelegi #lepădat #loculsfânt #Părinții #Patriarhul #preacuviosul #Profețiile #Proorocul #StarețulLavrentiedeCernicov #StarețulLavrentiedeCernigov #vremuriledepeurma

https://c.aparatorul.md/4c2er

Aşa cum bolile distrug trupurile şi omoară, la fel şi păcatul face sufletului Sufletul slab, îngreuiat de patimă, se clatină pururi şi nu poate privi către cer niciodată şi este cu totul neputincios să îşi aţintească ochii spre lumina adevărului 👉 https://c.aparatorul.md/8diqg 👈 #DespreÎngrijireaSufletului #Dumnezeu #Fărădelegi #Hristos #moarteasufletească #Păcatul #SfântulNectarieDeEghina #Sufletul

https://c.aparatorul.md/8diqg

"#Vermietertagebuch" ist auch so'n "#RedFlag" was Channel-Namen angeht...

- Zusammen mit akademischen Titeln (die in keinem Zusammenhang mit dem Kanal oder den dortigen Inhalten stehen)!

IMHO frage ich mich ob #FARA wegen #US - #Cyberfaschismus grundätzlich bei allen #GAFAMs greift [vgl. #CloudAct] weil dann müssten solche #Propaganda-Kanäle sich öffentlich outen.

- Außerdem kann mir keiner sagen dass die 150.000+ Aufrufe binnen 8 Stunden seit Veröffentlichung (zum Zeitpunkt dieses Beitrags) durch menschliche #Follower*innen / Abonnent*innen entstanden sind, weil selbst große Kanäle wie #LinusTechTips das nicht hinbekommen - selbst wenn wir x2 rechnen wegen #AdBlocking des #YouTube-Playback Trackers!

Rugăciunea Sfântului Antim Ivireanul "Că, dacă Te vei uita la fărădelegi, Doamne, Doamne, cine va putea suferi? Că la Tine este izbăvirea" 👉 https://c.aparatorul.md/ft7lt 👈 #Fărădelegi #IisusHristos #Rugăciunea #SfântulAntimIvireanul

https://c.aparatorul.md/ft7lt

En mars 2025, #Targeted_Communications s’est enregistrée au #FARA comme opérant sous la direction du ministère #Israélien des Affaires étrangères, tout en étant rémunérée par #SKDKnickerbocker (SKDK), l’une des plus influentes agences de relations publiques aux #États-Unis

⭕Les documents déposés auprès du #FARA mettent en lumière la manière dont #Israël s’insère discrètement dans l’écosystème médiatique #Américain à travers un réseau complexe de sous-traitants.

⭕ #Israël a alloué plus d'un demi-milliard de shekels (145 millions de dollars) dans son budget 2025 pour armer les médias sociaux et #ChatGPT dans sa plus grande campagne de propagande #Américaine depuis qu'il a commencé à perpétrer un génocide à #Gaza, selon des documents #FARA récemment déposés.

Profeţiile starețului Lavrentie de Cernigov despre vremurile de pe urmă În vremurile de pe urmă, adevărații creștini vor fi exilați, iar cei bătrâni și neputincioși vor face tot posibilul ca să fugă împreună cu ei 👉 https://c.aparatorul.md/ww1gk 👈 #ÎnfricoşătoareaJudecată #Creştini #Fărădelegi #lepădat #loculsfânt #Părinții #Patriarhul #preacuviosul #Profețiile #Proorocul #StarețulLavrentiedeCernicov #StarețulLavrentiedeCernigov #vremuriledepeurma

https://c.aparatorul.md/ww1gk

Oto przykład bezpieczeństwa katolików w Polsce :D https://niebezpiecznik.pl/post/jak-pomoc-organistce-skonczyla-sie-zgloszeniem-cve-czyli-o-krytycznej-dziurze-w-popularnym-oprogramowaniu-dla-parafii/ plus to Base64 – T2Jhd2lhbSBzacSZLCDFvGUgamVzdGXFmyB3IGR1cGll <--odkoduj sam , padniesz !!!

#fara #bezpieczeństwo #katolik #kościół #zło #wredota #cert

Jak pomoc organistce skończyła się zgłoszeniem CVE, czyli o krytycznej dziurze w popularnym oprogramowaniu dla parafii

Czasem najlepsze historie zaczynają się niewinnie. Jeden z naszych Czytelników poproszony o pomoc przez znajomą organistkę przy wdrożeniu programu FARA – popularnego oprogramowania do zarządzania parafią – nie spodziewał się, że to, co odkryje, zaprowadzi go na wojenną ścieżkę z producentem i skończy się oficjalnym zgłoszeniem podatności CVE koordynowanym przez CERT Polska. Z tej historii dowiecie się, jak dziwnie niektórzy z producentów oprogramowania potrafią zareagować na zgłaszane błędy i jak tego typu reakcje mogą narazić na niebezpieczeństwo tysiące osób.

Autorem niniejszego artykułu jest nasz Czytelnik Mateusz Sirko, który chciał podzielić się z nami swoją dość ciekawą historią. Do nadesłanego materiału wprowadziliśmy drobne redakcyjne poprawki. Jeśli i Ty masz jakąś historię, którą chciałbyś się podzielić z innymi, daj nam znać.

Backdoor w prezencie, czyli 1-skrypt.php

Program FARA, używany w wielu polskich parafiach do zarządzania danymi wiernych, intencjami mszalnymi czy cmentarzami, do pełnej funkcjonalności wymaga od swoich klientów umieszczenia na serwerze WWW specjalnego pliku: 1-skrypt.php. Mateusz, analizując ten skrypt, od razu zauważył, że jest to tykająca bomba.

Skrypt ten, po umieszczeniu na serwerze parafii (często pod nazwą fara_iwg.php), stawał się otwartą furtką dla każdego, kto znał jego adres. A znalezienie go nie było trudne – wystarczyło skorzystać z publicznie dostępnych list parafii.

Grzebiemy głębiej – dekompilacja i twarde hasła

To jednak był dopiero początek. Skoro tak prosty skrypt był tak niebezpieczny, co mogło kryć się w samej aplikacji desktopowej? Mateusz [...]

Aşa cum bolile distrug trupurile şi omoară, la fel şi păcatul face sufletului Sufletul slab, îngreuiat de patimă, se clatină pururi şi nu poate privi către cer niciodată şi este cu totul neputincios să îşi aţintească ochii spre lumina adevărului 👉 https://c.aparatorul.md/ocxbd 👈 #DespreÎngrijireaSufletului #Dumnezeu #Fărădelegi #Hristos #moarteasufletească #Păcatul #SfântulNectarieDeEghina #Sufletul

https://c.aparatorul.md/ocxbd

Profeţiile starețului Lavrentie de Cernigov despre vremurile de pe urmă În vremurile de pe urmă, adevărații creștini vor fi exilați, iar cei bătrâni și neputincioși vor face tot posibilul ca să fugă împreună cu ei 👉 https://c.aparatorul.md/36pvl 👈 #ÎnfricoşătoareaJudecată #Creştini #Fărădelegi #lepădat #loculsfânt #Părinții #Patriarhul #preacuviosul #Profețiile #Proorocul #StarețulLavrentiedeCernicov #StarețulLavrentiedeCernigov #vremuriledepeurma

https://c.aparatorul.md/36pvl

Si diavolii postesc si niciodata nu mananca, nici nu beau, dar tot diavoli sunt Toate organele noastre trebuie sa posteasca de la cele rele, si atunci postul nostru de a bea si a manca, este de mare folos 👉 https://c.aparatorul.md/5k49r 👈 #ÎnțeleptulSolomon #Înfrânare #curăţie #Fărădelegi #infranareadelamancare #Minte #păcate #post #postduhovnicesc #posttrupesc #SfIsidorPelusiotul

https://c.aparatorul.md/5k49r

Rugăciunea Sfântului Antim Ivireanul "Că, dacă Te vei uita la fărădelegi, Doamne, Doamne, cine va putea suferi? Că la Tine este izbăvirea" 👉 https://c.aparatorul.md/vf1xb 👈 #Fărădelegi #IisusHristos #Rugăciunea #SfântulAntimIvireanul

https://c.aparatorul.md/vf1xb

Sfântul Nifon: Șansa mântuirii unei vieți pline de păcate Drept aceea câți oameni își mărturisesc cu lacrimi păcatele lor înaintea lui Dumnezeu cu smerenie multă și cu suspinuri și se căiesc de lucrurile rele, primesc de la Milostivul Dumnezeu iertarea păcatelor lor. 👉 https://c.aparatorul.md/f19ro 👈 #Înger #Îngeri #CuvinteDuhovniceşti #CuviosulNifon #DincuvinteleduhovniceștialeSfințilorPărinți #șansamântuirii #Fărădelegi #Iertare #Judecător #lumina #mântuire #m...

https://c.aparatorul.md/f19ro

Sfântul Ioan Iacob de la Neamț - Hozevitul: Eu toate le scriu pentru mustrarea mea, că doar va lua vreun folos ticălosul meu suflet! "Dacă mustrarea conștiinței mele se potrivește și la alții, asta nu înseamnă că eu le-am scris împotriva lor" 👉 https://c.aparatorul.md/bjryz 👈 #Fărădelegi #LocașSfânt #MustrareaConștiinței #OpereComplete #SfântulIoanIacobDeLaNeamţ #SfântulIoanIacobHozevitul #suflet #Ziditorul

https://c.aparatorul.md/bjryz

Sfântul Ioan Iacob de la Neamț - Hozevitul: Eu toate le scriu pentru mustrarea mea, că doar va lua vreun folos ticălosul meu suflet! "Dacă mustrarea conștiinței mele se potrivește și la alții, asta nu înseamnă că eu le-am scris împotriva lor" 👉 https://c.aparatorul.md/hwh68 👈 #Fărădelegi #LocașSfânt #MustrareaConștiinței #OpereComplete #SfântulIoanIacobDeLaNeamţ #SfântulIoanIacobHozevitul #suflet #Ziditorul

https://c.aparatorul.md/hwh68

Profeţiile starețului Lavrentie de Cernigov despre vremurile de pe urmă În vremurile de pe urmă, adevărații creștini vor fi exilați, iar cei bătrâni și neputincioși vor face tot posibilul ca să fugă împreună cu ei 👉 https://c.aparatorul.md/jn5ft 👈 #ÎnfricoşătoareaJudecată #Creştini #Fărădelegi #lepădat #loculsfânt #Părinții #Patriarhul #preacuviosul #Profețiile #Proorocul #StarețulLavrentiedeCernicov #StarețulLavrentiedeCernigov #vremuriledepeurma

https://c.aparatorul.md/jn5ft

🇦🇲 Escándalo en Armenia: Samvel Karapetyan contrata a Robert Amsterdam, abogado que trabajó para Turquía contra el reconocimiento del Genocidio Armenio 😡. ¿Patriotismo o contradicción? 🔎 #Armenia #GenocidioArmenio #RobertAmsterdam #AmsterdamAmpPartners #armenia #fara #GenocidioArmenio #IglesiaOrtodoxaUcraniana #LobbyTurco #MercenarioLegal #MercuryPublicAffairs #RobertAmsterdam #SamvelKarapetyan https://soyarmenio.com/opinion/robert-amsterdam-armenia-karapetyan/