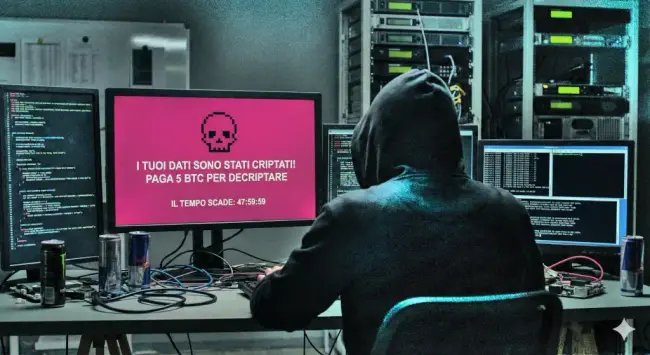

Report Attacchi Hacker Inizio 2026. L’Evoluzione Predatoria e il Nuovo Volto del Crimine Informatico. Il panorama della sicurezza digitale nei primi mesi del 2026 conferma una transizione definitiva: siamo passati dall'epoca dei malware generici a quella delle operazioni

https://scienzamagia.eu/misteri-ed-ufo/report-attacchi-hacker-inizio-2026/

#crimineinformatico #cybersecurity #databreach #deepfake #Hacker2026 #intelligenzaartificiale #LockBit #Nike #phishing #privacy #Qilin #RansomHub #Ransomware #sicurezzainformatica #SoundCloud #ZeroDay