Domini “AI‑powered” e phishing: come riconoscere i siti‑trappola (con prove reali)

Non è teoria: i criminali creano siti a migliaia

Da mesi si vedono campagne di phishing costruite su migliaia di domini registrati in blocco, spesso generati o selezionati con l’aiuto dell’IA. In molte operazioni si usano Domain Generation Algorithms (DGA): programmi che inventano rapidamente nomi di siti sempre nuovi, così i filtri fanno più fatica a bloccarli in tempo. Non parliamo di impressioni: ad aprile 2025 l’FBI ha diffuso 42.000 domini usati dal servizio criminale LabHost per imitare banche e servizi pubblici (fonte: FBI FLASH 29/04/2025 — https://www.ic3.gov/CSA/2025/250429.pdf). A maggio 2025, un’altra nota FBI ha tracciato l’infrastruttura “Funnull”: 548 CNAME collegati a oltre 332.000 domini impiegati in truffe d’investimento (fonte: FBI 29/05/2025 — https://www.ic3.gov/CSA/2025/250529.pdf).

Tradotto: non arriva più “la” mail sospetta ogni tanto, ma ondate di link diversi, sempre nuovi. E i filtri fanno fatica perché i domini cambiano di continuo.

Cos’è un sito‑trappola (spiegato semplice)

È una copia credibile del sito di una banca, di un corriere, di un ministero, di un social. A volte è identica. Lo scopo non è “informarti”, ma prendere qualcosa da te: di solito username e password, talvolta codici OTP o dati della carta. Lo fanno con uno script a passi: ti mostrano il logo e una finta pagina di login, ti chiedono le credenziali, poi –se le inserisci– passano alla schermata “serve il codice” o “verifica carta”. Intanto, in sottofondo, un operatore usa in tempo reale la tua password sul sito vero. Se dai anche il codice, l’accesso è completo. In altri casi ti propongono un rimborso o un pacchetto sospeso: il modulo serve solo a prendere i dati del pagamento.

Questi siti arrivano tramite email, SMS (smishing), messaggi WhatsApp/Telegram o annunci truccati su motori di ricerca e social. Il testo punta sempre su urgenza e paura: “il tuo account sarà bloccato”, “pacco in giacenza”, “verifica immediata richiesta”.

Perché questi siti ingannano (anche gli attenti)

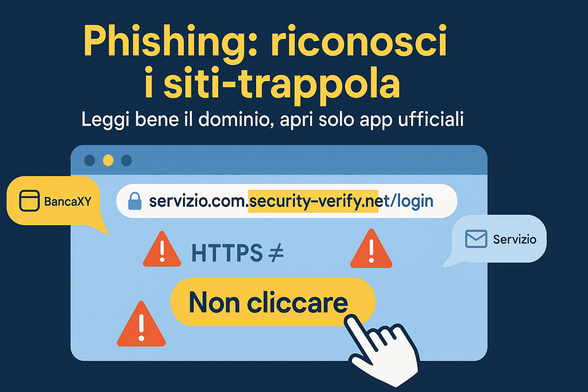

Non cascano solo i distratti. I truffatori curano i dettagli. Il nome del sito sembra giusto perché usa parole specchio del marchio (secure, verify, help, portal) e store economici. Il trucco più subdolo sono i subdomini: paypal non è PayPal; il dominio vero è security‑verify[.]com[.]security‑verify[.]net[.]net e tutto ciò che viene prima (paypal[.]com) è solo decorazione. La grafica è perfetta: loghi, colori, font, persino i popup sui cookie. C’è il lucchetto HTTPS? Certo: oggi quasi tutti i siti –anche quelli truffa– hanno un certificato valido. Il lucchetto indica cifratura del collegamento, non l’affidabilità del sito.

C’è poi la pressione psicologica. Gli SMS con ID chiamante falsificato possono apparire nello stesso thread della tua banca, facendo sembrare tutto più vero. Il testo è progettato per farti agire in fretta: “entro 30 minuti”, “ultima notifica”. E quando clicchi, la pagina è mobile‑friendly, veloce e spesso senza errori di ortografia: sembra proprio quella giusta.

Esempi pratici (innocui e commentati)

Gli URL qui sotto sono esempi didattici (non cliccabili: la parte [.] serve a impedire il click). Leggili come allenamento.

area-clienti[.]poste[.]it[.]conferma‑pagamenti[.]info/login

Sembra Poste perché a sinistra c’è poste.it, ma il dominio vero è conferma‑pagamenti[.]info. Tutto ciò che precede è un subdominio.paypal[.]com[.]verify‑center[.]support/security

C’è paypal[.]com all’inizio, ma il dominio vero è verify‑center[.]support. Parole come verify, secure, center sono esche.agenziaentrate[.]gov[.]it‑servizi[.]online/check

I truffatori giocano con il trattino: qui il dominio vero è servizi[.]online; agenziaentrate.gov.it‑ è solo scenografia.- SMS tipico (innocuo):

“[BancaXY] Pagamento sospeso. Verifica entro 30 min: banca‑xy‑sicurezza[.]com/ID8734”

Regola d’oro: non toccare il link; apri l’app ufficiale o digita l’indirizzo a mano.

Come leggere l’indirizzo

- Toccare/cliccare la barra dell’indirizzo per vedere tutto l’URL (su smartphone spesso è accorciato).

- Guardare la parte finale prima dello slash: è il dominio principale. In

itail dominio vero è client‑secure[.]poste[.]it[.]client‑secure[.]info/pagamenti[.]info. - Diffidare di trattini, parole extra e TLD insoliti (

.top,.xyz,.shop, ecc.). Non è sempre truffa, ma è un segnale. - Anteprima link: tenere premuto sul link (mobile) o passare il mouse (PC) per leggere l’URL prima di aprirlo.

- In caso di dubbio: non cliccare; aprire l’app ufficiale o digitare manualmente l’indirizzo del servizio.

Impostazioni salvavita (dove si trovano)

- Avvisi anti‑phishing del browser:

• Safari (iPhone/iPad) → Impostazioni > Safari > Avviso sito web fraudolento (se presente).

• Chrome → Impostazioni > Privacy e sicurezza > Navigazione sicura (se presente).

• Firefox → Impostazioni > Privacy e sicurezza > Protezione da contenuti ingannevoli (se presente).

• Edge → Impostazioni > Privacy, ricerca e servizi > Microsoft Defender SmartScreen (se presente). - Autenticazione a due fattori (2FA) su email e servizi: cercare Sicurezza/2FA nell’app (se presente).

- Clienti bancari: attivare notifiche push/SMS per movimenti e limiti per bonifici istantanei/nuovi beneficiari (se presenti).

- Password manager: suggerisce credenziali solo sul dominio giusto (se non compila, fermarsi e controllare).

Cosa fare se un link è arrivato comunque

- Non inserire credenziali: se le hai già inserite, cambia subito la password e disconnetti le sessioni attive (se presenti).

- OTP e carte: mai comunicare codici via telefono/chat. Se lo hai fatto, blocca subito carta/conti e avvisa la banca.

- Controllo account: verifica accessi recenti, indirizzi di recupero e app collegate (se presenti).

- Segnala e denuncia: inoltra l’SMS/email sospetto ai canali ufficiali della banca/servizio e, se è una truffa, denuncia (Commissariato di PS).

Perché ne parlo ora

Perché le ondate di domini rendono più difficile “imparare a memoria” cosa evitare. Servono abitudini semplici: leggere bene il dominio, aprire solo da app/siti ufficiali, non credere al lucchetto, usare 2FA e password manager. E sapere che, se ci caschiamo, si rimedia con passi chiari.

Link utili

- Commissariato di PS – Polizia Postale: segnalazioni online → https://www.commissariatodips.it/segnalazioni/segnala-online/index.html

#2FA #DGA #dominiMalevoli #Funnull #IAGenerativa #LabHost #navigazioneSicura #PasswordManager #phishing #Privacy #sicurezzaDigitale