Zobacz jak polować na włamywaczy i na czym polega obsługa incydentów w SOC

W piątek 17 września, o godzinie 19:00 robimy lajwa pt. “Jak naprawdę wygląda praca w SOC“. Zapisać może się każdy, wystarczy kliknąć na poniższy przycisk:

Zapisz się, nawet jeśli ten termin Ci nie pasuje, bo każdy kto się zapisze, otrzyma od nas wieczysty dostęp do nagrania po zakończeniu transmisji. Możesz też otrzymać certyfikat potwierdzający udział.

Threat hunting, w ramach którego poluje się na cyberprzestępców, to bardzo ciekawa praca. Właśnie tym zajmują się pracownicy tzw. SOC-ów (ang. Security Operations Center). Na lajwie pokażemy z jakich narzędzi korzystają, aby wykrywać zagrożenia i obsługiwać incydenty w małych i dużych firmach. Część z tej wiedzy przyda Ci się nie tylko w firmie — możesz ją wykorzystać do ochrony domowej sieci. A jeśli przeszło Ci przez myśl, żeby zmienić pracę i dołączyć do zespołu SOC w jakiejś firmie (albo dopiero zaczynasz swoją karierę w IT), to już w ogóle nasz piątkowy LIVE będzie dla Ciebie idealnym drogowskazem, jak to zrobić i na co uważać.

Co dokładnie pokażemy?

W trakcie spotkania zobaczysz 2 demonstracje:

Jak wyglada analiza przykładowego incydentu?

Jak wygląda przykładowy Threat Hunting

A oprócz tego pokażemy też:

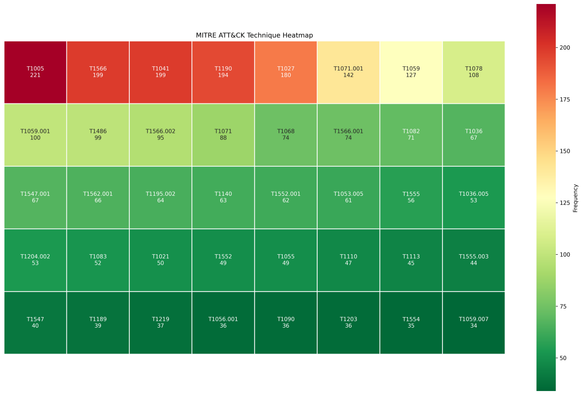

narzędzia używane w profesjonalnych SOC-ach wraz ze szczerym omówieniem wad i zalet (Splunk, Wazuh, Elastic, MITRE, OpenCTI, MISP),

różne stanowiska w SOC-ach oraz to, co powinieneś umieć, aby rozpocząć na nich pracę,

jak zbudować domowy SOC,

gdzie w SOC-ach jest miejsce dla AI i agentów,

Będzie też sekcja Q&A z Michałem Garcarzem, który ma 30 lat doświadczenia w obszarze cyberbezpieczeństwa, a od ponad 10 lat buduje i nadzoruje różne SOC. [...]

#Elastic #MichałGarcarz #MISP #MITRE #OpenCTI #Praca #SecurityOperationsCenter #SOC #Splunk #Wazuh

https://niebezpiecznik.pl/post/zobacz-jak-polowac-na-wlamywaczy-i-na-czym-polega-obsluga-incydentow-w-soc/