Lenovo niczym taran? Jest i rysa na pancerzu. Groźna luka w kamerkach internetowych firmy

Zaledwie dziś pisaliśmy o rewelacyjnych wynikach finansowych Lenovo, które niczym taran umacnia swoją pozycję na globalnym rynku technologicznym. Jednak najnowsze doniesienia z frontu cyberbezpieczeństwa rzucają cień na ten wizerunek.

Eksperci z firmy Eclypsium odkryli groźną lukę w zabezpieczeniach popularnych kamerek internetowych Lenovo, która pozwala zamienić je w narzędzie do atakowania komputera.

Na czym polega zagrożenie „BadCam”?

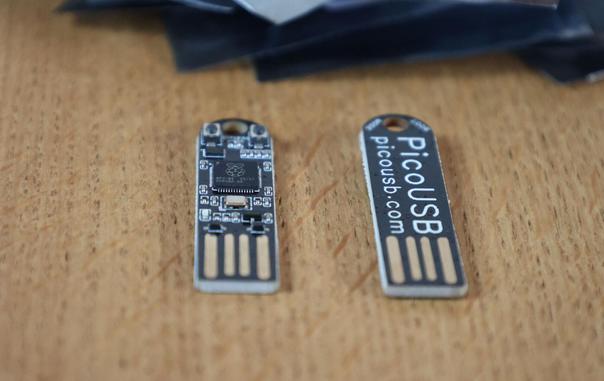

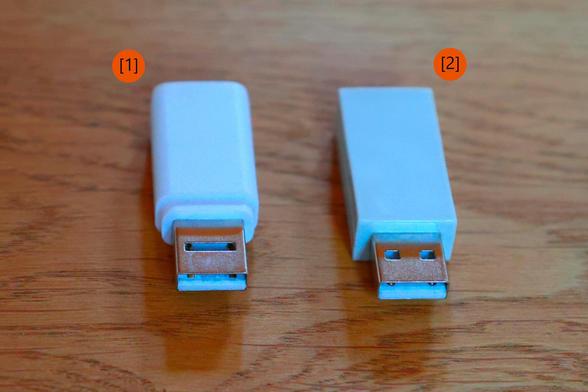

Odkryta podatność, oznaczona jako CVE-2025-4371 i nazwana „BadCam”, pozwala na przeprowadzenie ataku typu „BadUSB” na wybranych modelach kamerek internetowych Lenovo. Atak ten polega na przeprogramowaniu (reflashingu) wewnętrznego oprogramowania urządzenia (firmware’u) w taki sposób, by zaczęło ono działać w złośliwy sposób.

W tym przypadku haker, który uzyskał wcześniejszy zdalny dostęp do komputera, może zmodyfikować firmware podłączonej kamerki. Przeprogramowane urządzenie, oprócz normalnego działania jako kamera, może jednocześnie udawać na przykład klawiaturę i potajemnie wprowadzać polecenia do systemu, instalować złośliwe oprogramowanie lub kraść dane. Co najgorsze, taki atak jest trudny do wykrycia dla tradycyjnego oprogramowania antywirusowego, ponieważ zagrożenie tkwi w samym sprzęcie (dokładniej: w firmware urządzenia), a nie w systemie operacyjnym komputera.

Które modele są zagrożone i jak się chronić?

Problem dotyczy dwóch popularnych modeli zewnętrznych kamerek: Lenovo 510 FHD oraz Lenovo Performance FHD (to ta ze zdjęcia otwierającego). Najważniejszą informacją dla użytkowników jest jednak to, że Lenovo już zareagowało na odkrycie i wydało aktualizację oprogramowania układowego (firmware’u) w wersji 4.8.0, która likwiduje zagrożenie. Właściciele wymienionych modeli powinni niezwłocznie zaktualizować swoje urządzenia, aby zapewnić sobie pełne bezpieczeństwo.

Incydent ten jest ważnym przypomnieniem, że w świecie technologii potęga rynkowa i innowacyjność muszą zawsze iść w parze z bezkompromisową dbałością o bezpieczeństwo użytkowników. Nawet najpotężniejszy pancerz może mieć swoje słabe punkty.

Lenovo na fali wznoszącej. Chiński gigant umacnia się na rynku PC, a Motorola dominuje w składakach

#aktualizacja #BadUSB #cyberbezpieczeństwo #Eclypsium #firmware #kamerkaInternetowa #Lenovo #luka #news #webcam