To remove a browser #hijacker from Chrome on Windows 11, immediately reset Chrome settings to default, remove malicious extensions, and scan for malware using Windows Security. More details https://windows101tricks.com/remove-browser-hijacker-windows/

. #browser #security #browser #adware #malware #howto #Tech #Technology #news

#Adware

#ultrasonic-based, persistent #tracking isn't new.

- People just need to stop installing and/or using shitty apps and services and demand proper #privacy-first design of their devices...

#Adware #Spyware #ITsec #InfoSec #OpSec #comSec #Smartphones #Smartphone #Android #iOS #Advertising #Espionage

@axx I am so happy burned all bridges down to Microsoft, google, Adobe and apple. Feeling self-determined, free and protected again with regard to my data. Processes and functions are much faster, more stable and available offline.

#unplugbigtech #nocloud #privacy #itsec #tracking #spyware #bloatware #adware #diday

@rysiek

Jak wykupione rozszerzenia Chrome zmieniły się w malware i adware https://sekurak.pl/jak-wykupione-rozszerzenia-chrome-zmienily-sie-w-malware-i-adware/ #Aktualnoci #Adware #Chrome #Malware #Wtyczki

Jak wykupione rozszerzenia Chrome zmieniły się w malware i adware

Dzisiaj praktycznie wszystko można zrobić w przeglądarce. Korzystanie z dedykowanej aplikacji do maili, pakietu biurowego czy komunikatora nie jest konieczne, bo większość takich usług działa również w wersjach webowych. Co za tym idzie, przeglądarka staje się de facto środowiskiem do uruchamiania innych aplikacji. TLDR: A środowisko takie musi być wygodne,...

#Aktualności #Adware #Chrome #Malware #Wtyczki

https://sekurak.pl/jak-wykupione-rozszerzenia-chrome-zmienily-sie-w-malware-i-adware/

PSA for Today : DO NOT EVER install the Wave Browser on your computer! This is at best adware and at worse malware which will leave you open to theft. It an avenue to have your identity and more stolen. #adware #malware #wavebrowser #psa

https://proprivacy.com/.../wave-browser-dangerous-remove-it

Alright team, it's been a pretty packed start to the year in cyber! We've got some interesting developments on active exploitation, new malware campaigns, and a couple of big names facing regulatory heat. Let's dive in:

Recent Cyber Attacks ⚠️

- Unleash Protocol, a decentralised IP platform, lost approximately $3.9 million in crypto due to an unauthorised smart contract upgrade, initiated by an external address gaining administrative control via multisig governance.

- A Lithuanian national was extradited to South Korea for infecting 2.8 million systems globally with clipboard-stealing malware, disguised as the KMSAuto Windows/Office activator, siphoning around $1.2 million in virtual assets.

- Amazon successfully blocked over 1,800 suspected North Korean operatives from infiltrating its workforce since April 2024, who were posing as IT workers or recruiters to steal credentials and source code, as DPRK crypto theft surged to $2 billion in 2025.

📰 The Hacker News | https://thehackernews.com/2026/01/threatsday-bulletin-ghostad-drain-macos.html

Actively Exploited Vulnerabilities 🛡️

- The RondoDox botnet has been actively exploiting the critical React2Shell (CVE-2025-55182, CVSS 10.0) RCE flaw in React Server Components and Next.js since December 2025, targeting IoT devices and web servers to deploy crypto miners and Mirai botnet variants.

- A coordinated campaign, primarily from Japan-based infrastructure, systematically exploited over 10 Adobe ColdFusion CVEs from 2023-2024 during Christmas 2025, leading to direct code execution, credential harvesting, and JNDI lookups.

- Researchers identified a 4-second window where AWS IAM eventual consistency allows attackers to leverage deleted access keys to create new ones, achieving persistence even after defenders believe credentials are revoked.

📰 The Hacker News | https://thehackernews.com/2026/01/rondodox-botnet-exploits-critical.html

📰 The Hacker News | https://thehackernews.com/2026/01/threatsday-bulletin-ghostad-drain-macos.html

New Threat Research & Malware Campaigns 🚨

- The GlassWorm supply chain campaign has resurfaced, now targeting macOS users with malicious Open VSX extensions (50,000 downloads) to steal funds from over 50 browser extension wallets, iCloud Keychain data, and developer credentials.

- OceanLotus (APT) is targeting China's Xinchuang initiative, exploiting CVE-2023-52076 (RCE in Atril document viewer) and deploying custom ELF Trojans specifically designed to bypass traditional Linux system checks on indigenous innovation platforms.

- The IPCola proxy network, offering 1.6 million IPs, is powered by the GaGaNode decentralised bandwidth monetization service, whose SDK contains a critical RCE vulnerability, enabling broad compromise of IoT, desktop, and mobile devices.

- Large-scale mobile adware campaigns, GhostAd (Android) and SkyWalk (iOS), are draining device resources and defrauding advertisers by running persistent background ad engines and serving invisible ads, respectively.

- Magecart attacks are evolving into full identity compromise, hijacking checkout and account creation flows with fake payment forms, phishing iframes, and anti-forensics techniques to steal credentials and personal information.

- A new cybercrime tool, ErrTraffic, automates "ClickFix" attacks by generating fake browser glitches on compromised websites, tricking users into installing information stealers or Android banking trojans.

- Kaspersky discovered 'Keenadu', a pre-installed backdoor in libandroid_runtime.so on certain Android tablet models, providing remote access for data exfiltration and command execution.

📰 The Hacker News | https://thehackernews.com/2026/01/threatsday-bulletin-ghostad-drain-macos.html

Threat Landscape & AI Concerns 🧠

- Reddit banned the r/ChatGPTJailbreak subreddit (229,000 users) for violating rules, highlighting ongoing challenges with LLM safety filters, prompt injections, and the potential for generating non-consensual deepfakes; poetic prompts were found to increase attack success rates fivefold.

- Research details "hacktivist proxy operations" where ideologically aligned non-state cyber groups conduct disruptive activities (DDoS, defacement) that align with state geopolitical interests, providing plausible deniability for the benefiting state.

📰 The Hacker News | https://thehackernews.com/2026/01/threatsday-bulletin-ghostad-drain-macos.html

Regulatory & Corporate Accountability ⚖️

- Reuters reported that Meta developed a "playbook" to mislead regulators about the prevalence of scam ads on its platform, by systematically deleting fraudulent ads from its Ad Library during regulatory searches.

- Disney agreed to pay a $10 million civil penalty to settle FTC allegations of violating children's privacy laws (COPPA) by misdesignating YouTube content, leading to unlawful data collection and targeted advertising without parental consent.

📰 The Hacker News | https://thehackernews.com/2026/01/threatsday-bulletin-ghostad-drain-macos.html

#CyberSecurity #ThreatIntelligence #Vulnerabilities #RCE #Botnet #Malware #APT #SupplyChain #Adware #AdFraud #CryptoScam #NationState #DPRK #AI #LLM #DataPrivacy #COPPA #RegulatoryCompliance #InfoSec #IncidentResponse

@katalogeur personally, I tend to only allowlist #JavaScript with #NoScript but that's just me hating #Cryptojacking and other #malware as well as #adware / #scams / #ads.

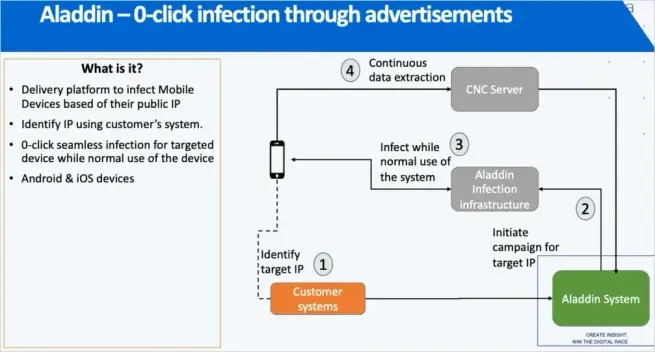

**اختراق الهواتف الخلوية بوساطة الإعلانات**

#sudan #السودان

#cybersecurity #android #iphone #adware #israel #cyber_criminal

**اختراق الهواتف الخلوية بوساطة الإعلانات**

تستخدم برنامج التجسس Predator من شركة المراقبة Intellexa آلية عدوى صفر نقرة يطلق عليها اسم "علاء الدين" ، والتي تعرض أهدافًا محددة للخطر ببساطة من خلال عرض إعلان ضار.

هذا ناقل العدوى القوي وغير المعروف سابقًا مخبأ بدقة وراء الشركات الوهمية المنتشرة في العديد من البلدان ، والتي تم الكشف عنها الآن في تحقيق مشترك جديد من قبل Inside Story و Haaretz و WAV Research Collective.

ويستند التحقيق إلى "إنتليلكسا ليكس" - وهي مجموعة من وثائق الشركة الداخلية المسربة والمواد التسويقية، ويعززها بحث تقني من خبراء الطب الشرعي والأمن في منظمة العفو الدولية وجوجل والمستقبل المسجل.

تم نشر علاء الدين لأول مرة في عام 2024 ويعتقد أنه لا يزال يعمل وتطويره بنشاط ، ويستفيد من نظام الإعلان التجاري عبر الهاتف المحمول لتقديم البرامج الضارة.

وتفرض الآلية الإعلانات المسلّمة على أهداف محددة يتم تحديدها من خلال عنوان IP العام والمعرفات الأخرى، وتوجه المنصات عبر منصة جانب الطلب (DSP) لخدمتها على أي موقع ويب يشارك في شبكة الإعلانات.

"يمكن تقديم هذا الإعلان الضار على أي موقع ويب يعرض إعلانات، مثل موقع إخباري موثوق به أو تطبيق جوال، وسيظهر مثل أي إعلان آخر من المرجح أن يراه الهدف".

"توضح مواد الشركة الداخلية أن مجرد مشاهدة الإعلان يكفي لتحريك العدوى على جهاز الهدف ، دون أي حاجة للنقر على الإعلان نفسه."

لمحة عامة عن علاء الدين

لمحة عامة عن علاء الدين

المصدر: منظمة العفو الدولية

على الرغم من عدم توفر تفاصيل حول كيفية عمل العدوى ، إلا أن Google تذكر أن الإعلانات تؤدي إلى إعادة توجيه إلى خوادم تسليم استغلال Intellexa.

يتم نقل الإعلانات من خلال شبكة معقدة من شركات الإعلان المنتشرة في بلدان متعددة ، بما في ذلك أيرلندا وألمانيا وسويسرا واليونان وقبرص والإمارات العربية المتحدة والمجر.

حفرت شركة Recorded Future بشكل أعمق في شبكة الإعلانات ، وربط النقاط بين الأشخاص الرئيسيين والشركات والبنية التحتية ، وتسمية بعض تلك الشركات في تقريرها.

يعد الدفاع ضد تلك الإعلانات الضارة أمرًا معقدًا ، لكن حظر الإعلانات على المتصفح سيكون نقطة انطلاق جيدة.

ومن التدابير الدفاعية المحتملة الأخرى تعيين المتصفح لإخفاء عنوان IP العام من أجهزة التتبع.

ومع ذلك، تظهر الوثائق المسربة أنه لا يزال بإمكان Intellexa الحصول على المعلومات من مشغلي الهواتف المحمولة المحليين في بلد عميلهم.

ومن النتائج الرئيسية الأخرى في التسرب تأكيد وجود ناقل توصيل آخر يسمى "تريتون" ، والذي يمكن أن يستهدف الأجهزة المزودة بـ Samsung Exynos مع مآثر النطاقات الأساسية ، مما يجبر عمليات خفض 2G على وضع الأرض للعدوى.

إن محللي منظمة العفو الدولية غير متأكدين مما إذا كان هذا المتجه لا يزال مستخدماً، ويلاحظون أن هناك آليتين أخريين، ربما تكونان مماثلتين، تحملان الاسمان الرمزي "ثور" و"أوبيرون"، يُعتقد أنهما تنطويان على اتصالات لاسلكية أو هجمات وصول مادية.

يسمي باحثو Google Intellexa كواحدة من أكثر بائعي برامج التجسس التجارية غزارة من حيث الاستغلال في يوم الصفر ، وهي المسؤولة عن 15 حالة من أصل 70 حالة من حالات الاستغلال في يوم الصفر التي تم اكتشافها وتوثيقها منذ عام 2021.

وتقول جوجل إن إنتلكسا تطور مآثرها الخاصة وتشتري أيضا سلاسل استغلال من كيانات خارجية لتغطية مجموعة كاملة من الاستهداف المطلوب.

وعلى الرغم من العقوبات والتحقيقات الجارية ضد إنتلكسا في اليونان، فإن مشغل برامج التجسس نشط كما كان دائما، وفقا لمنظمة العفو الدولية.

مع تطور Predator إلى أن يصبح أكثر خفاءً وأصعب في التتبع ، يوصى المستخدمين بالنظر في تمكين حماية إضافية على أجهزتهم المحمولة ، مثل الحماية المتقدمة على Android و Lockdown Mode على iOS.

#sudan #السودان

#cybersecurity #android #iphone #adware #israel #cyber_criminal

#JavaScript is a mistake!

Noone needs *turing-complete scripting on a webpage!

20+ years of #JS, yet all it does is make the web *slower!

You want to have interactivity? We have Server-Sided Scripts for that!

#Websites should not mandate shitty add-ons. We don't accept #Flash and #Shockwave and we should've never accepted JS alongsite of it either!

#Cryptojacking? #ClownFlare-#Captcha??? Google gaslighting users???

- These are all real JS code deployed in the wild.

"Yes, I'd love discriminate against #blind users and everyone who doesn't have a <5yr old PC, Gigabytes of RAM and unlimited fiber internet!"*

They have played us for absolute fools!

#Enshittification #Bloatware #Adware #Privacy #ADA #Compliance #GDPR #BDSG #Accessibility

@sil except #JavaScript is a net negative in my experience as it is only good for 3 things:

making websites #inaccessible to #TextBrowsers, thus #discriminating against #blind users.

Injecting #malware like #Shitcoin #miners for #CryptoJacking.

Tell me i I'm wrong!

#JS #PayOrOkay #Privacy #ITsec #ClownFlare #CloudFlare #Enshittification #bloatware #ads

@snow reminds me of #Adware like #Zango that kids got from #BearShare...

- Yes, I am that old...

Millionen Downloads: #Adware-Kampagne "#GhostAd" in #GooglePlayStore | Security https://www.heise.de/news/Millionen-Downloads-Adware-Kampagne-GhostAd-in-Google-Play-Store-11090748.html #GooglePlay #PlayStore #Malware

🤯 Google Play missed this, and millions paid the price.

#CheckPoint Research just uncovered #GhostAd — a large-scale #Android #adware campaign hiding inside popular utility and emoji-editing apps on Google Play.

Battery drain, data consumption, disappearing icons… with the millions that downloaded these apps, you'll want to read for yourself how to avoid them and what this means for your mobile security.

👉 Read the findings: https://blog.checkpoint.com/research/ghostad-hidden-google-play-adware-drains-devices-and-disrupts-millions-of-users/

Over 42 million malicious downloads in just one year—cybercriminals are reinventing mobile malware with adware and banking trojans. Is your smartphone really safe? Learn how to stay ahead of evolving threats.

#mobilemalware

#androidsecurity

#cyberthreats

#adware

#bankingtrojans

Yes, you should block all ads. If they are going to send you malicious links, you have to protect yourself. #cybersecurity #google #adware #threats

being forced to "recommend" something is atrocious behavior..

and when #microsoft wont let you use their products until you evaluate it.. it is even worse.

so I was honest.. told them anything based on #chromimum is #adware and #malware just like anything with a forced integration of LLMs...

force me to give an opinion will you...

Alerta Android: 77 apps maliciosas na Google Play infetaram mais de 19 milhões de utilizadores

🔗 https://tugatech.com.pt/t71005-alerta-android-77-apps-maliciosas-na-google-play-infetaram-mais-de-19-milhoes-de-utilizadores