Ciberseguridad – Los malware qué más atacaron a teléfonos Android en 2025

En América Latina el panorama móvil tiene rasgos muy claros, la región concentra una gran cantidad de detecciones de malware para Android, enfocándose en México y Brasil, según el último ESET Threat Report. A diferencia de las regiones más al norte o Europa, Android es el sistema operativo más prevalente por una diferencia significativa. En línea con lo que observa ESET, el teléfono es el dispositivo principal para la mayoría de las personas, y conviven equipos recientes con modelos que ya no reciben actualizaciones. Para el equipo de investigación, esa mezcla de alta dependencia, fragmentación y versiones desactualizadas crea un entorno donde muchos códigos maliciosos encuentran espacio para proliferar (Fuente ESET Latam).

“A esto se suma que muchos de los canales de distribución más efectivos siguen plenamente vigentes en la región. Campañas por SMS o mensajería con enlaces directos, APK modificadas que se comparten fuera de las tiendas oficiales y aplicaciones que logran entrar en tiendas formales con muy pocas reseñas o señales de actividad real siguen siendo vectores clave. Ese ecosistema facilita tanto la circulación de familias conocidas como la aparición constante de variantes nuevas o poco sofisticadas que igual consiguen alcance.”, comenta Martina Lopez, Investigadora de Seguridad informática de ESET Latinoamérica

Distribución geográfica de las detecciones de Android. ESET Threat Report H2 2025ESET analiza las 3 familias de códigos maliciosos más detectadas en la región, para 2025:

Trojan.Android/Exploit.CVE-2012-6636: Una vulnerabilidad antigua que sigue presente en el ecosistema móvil debido a que muchas aplicaciones de Android continúan usando componentes heredados. El fallo afecta a apps que emplean WebView con una configuración insegura y que fueron compiladas con versiones previas a Android 4.2. Incluso si el dispositivo es moderno, la aplicación puede mantener ese comportamiento vulnerable. En ese contexto, una página web maliciosa cargada dentro del propio WebView puede interactuar con el código interno de la app de formas que no deberían ser posibles, abriendo la puerta a ejecución de acciones no autorizadas.

En el panorama actual de amenazas móviles, este exploit no suele ser el centro de campañas complejas, pero sí aparece integrado en APK distribuidas por fuera de las tiendas oficiales o presente en aplicaciones que ya no reciben actualizaciones. Existen exploits públicos para CVE-2012-6636, incluso módulos incorporados en frameworks como Metasploit, lo que facilita su uso por parte de actores maliciosos. Además, fue reportado como uno de los exploits más prevalentes para Android en 2023, según el ESET Security Report 2024.

Trojan.Android/Exploit.Lotoor: Es una familia de exploits de escalamiento de privilegios utilizada desde hace más de una década para obtener acceso root en dispositivos Android. Agrupa un conjunto de técnicas que abusan vulnerabilidades del sistema operativo en distintas versiones tempranas de Android, especialmente fallos descubiertos entre 2010 y 2013. Bajo ese paraguas aparecen exploits que aprovechan errores en controladores, servicios del sistema o manejos de memoria que permitían ejecutar código con privilegios superiores al de la aplicación.

Sus módulos siguen reapareciendo dentro de herramientas maliciosas que buscan activar funciones avanzadas como desinstalar apps de seguridad, modificar configuraciones internas o instalar payloads adicionales. No es la primera vez que el equipo de investigación observa a Lotoor en los primeros lugares.

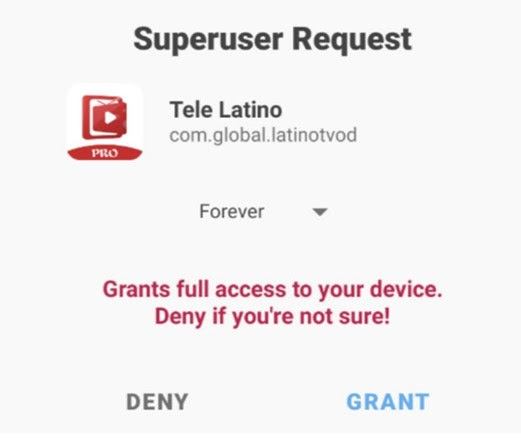

Trojan.Android/Pandora: Es un código malicioso vinculado a una variante de Mirai adaptada para el ecosistema Android. Se observó por primera vez en 2023 dentro de aplicaciones de streaming populares en la región, especialmente en dispositivos Android TV Box y sticks que suelen utilizarse para acceder a contenido no oficial. En esos casos, los atacantes distribuyen APK que funcionan como apps de streaming legítimas, pero que incluyen un componente malicioso capaz de convertir el dispositivo en parte de una botnet. En algunos modelos, incluso se detectó firmware modificado que venía infectado de fábrica, lo que amplificaba el alcance del ataque.

Una vez instalado, Pandora mantiene comunicación con un servidor de comando y control, recibe instrucciones y ejecuta las mismas capacidades típicas de una botnet basada en Mirai, con el foco puesto en lanzar ataques distribuidos de denegación de servicio.

Solicitud de privilegios elevados hecha por una variante de Pandora suplantando a la app Tele Latino. Fuente ESET Threat Report 2023“Este panorama de 2025 nos muestra que las amenazas para Android siguen apoyándose en vectores bien conocidos y en la falta de actualización de dispositivos y aplicaciones, lo que mantiene vigentes exploits y familias que llevan años circulando. Aun así, esto no significa que el riesgo quede limitado a “lo de siempre”. También persisten amenazas menos masivas, pero igual de relevantes, como los troyanos bancarios o las aplicaciones de préstamos fraudulentos, que actúan de forma mucho más focalizada y buscan un impacto directo sobre la economía del usuario. Y, en paralelo, aparecen amenazas emergentes y técnicas cada vez más innovadoras, como un malware capaz de clonar tarjetas mediante NFC, que reflejan un ecosistema móvil en constante evolución y con un nivel creciente de sofisticación.”, concluye Lopez de ESET Latinoamérica.

En este contexto, se vuelve vital proteger la información y dispositivos de estas amenazas. ESET comparte algunos consejos para evitar ser víctima:

- Mantener el dispositivo actualizado y no usar versiones antiguas de Android si existe la posibilidad de actualizar.

- Instalar aplicaciones solo desde tiendas oficiales o fuentes verificadas.

- Evitar APKs de origen desconocido, incluso si prometen funciones “premium” o contenido gratuito.

- Revisar permisos, actividad del desarrollador y cantidad real de reseñas antes de instalar una app.

- Usar soluciones de seguridad confiables que detecten exploits, troyanos y comportamientos anómalos.

- Evitar desactivar protecciones del sistema ni permitir la instalación de apps desconocidas.

- Desconfiar de mensajes, enlaces o anuncios que prometen accesos rápidos, descuentos o funciones especiales.

#arielmcorg #ciberseguridad #eset #infosertec #latam #malware