OH: „I mean that it’s generally bad idea to enable Netflix on switch“

#Netflow

Hopefully soon I'll publish a new project to create #netflow infrastructure in Oracle cloud with "one" click

By the moment I've completed the "single developer" use case but a "one click #kubernetes cluster" is in progress

Обзор NetFlow-коллектора с визуализацией Akvorado: от развертывания до практического использования

Akvorado — не просто инструмент для привлечения трафика, а современное и масштабируемое решение, которое преобразует сырые данные (NetFlow, sFlow) в понятную и наглядную информацию. В этой статье мы расскажем о каждом этапе работы с Akvorado: от архитектуры до нюансов развертывания, опираясь на наш опыт.

https://habr.com/ru/companies/hostkey/articles/944550/

#hostkey #netflow #sflow #ipfix #akvorado #clickhouse #kafka #docker #сетевой_мониторинг

mannmann.

ich möchte mit #netflow spielen. Mein #Mikrotik kann als Probe dienen, einen Collector gibs hier: github.com/synfinatic/netflow2… ein Frontend hier: hub.docker.com/r/ntop/ntopng.

Nur funktioniert das nicht, startet man ntopng mit dem Parameter --community, dann tauchen keine Daten im Frontend auf.

Ohne --community schon, mit einem Manko:

Das ist dann eine Demo-Version, die 10 Minuten(!!!) funktioniert. Natürlich kann man Lizenzen kaufen: shop.ntop.org/

Bis vor kurzem hat die Combo netflowng/ntop(community) wohl noch funktioniert, aber nun nicht mehr: github.com/synfinatic/netflow2…

Ich verstehe, daß man für seine Arbeit bezahlt werden möchte. Aber das: Aus einer funktionierenden Version eine 10-minütige Demo zu machen: Nein, das finde ich uncool. Und die älteren Versionen, die vermutlich noch funktioniert haben, gibt es nicht mehr, es gibt nur noch latest.

Und nun? Was mache ich nun, wenn ich doch einfach nur mal mit Netflow spielen will?

@maulanahirzan @david_chisnall The grasp of #netgraph I have (which is tenuous) i got by searching out conference talks and #FreeBSD Journal articles: the reference documentation doesn't tell the story. The reason I'm still working at it, after VLAN-aware bridges have been announced and merged, is that netgraph has a #netflow node, which emits data about each connection or "flow" to a side channel. I think Open vSwitch might be able to do that, but the in-kernel bridges don't; and OVS is another layer of complexity.

So, how many network folks have been looking for [n] years for a reasonable, easy-to-setup netflow collector/analyzer that doesn't:

1) run on java and require massive hardware

2) cost anything at all, ever (unless you want to send me money then I'm cool)

3) take [hours|days] to configure properly because whoever wrote it was allergic to documentation?

Анализируем сетевой трафик средних и крупных сетей с помощью Netflow/IPFIX/sFlow и боремся с DoS/DDoS с помощью BGP

Не так давно мы выпустили новую версию open source xFlow-коллектора и анализатора xenoeye . Это неплохой повод попиариться. тем более что xFlow-коллекторами/анализаторами часто пользуются для анализа, мониторинга и борьбы с DoS/DDoS атаками, это сейчас очень актуально. Если совсем коротко - анализатор собирает xFlow (Netflow и некоторые родственные протоколы типа Jflow, IPFIX, sFlow), распределяет их по объектам мониторинга, экспортирует информацию в СУБД (в текущей версии PostgreSQL), и может быстро реагировать на всплески трафика выше порогов для детекции DoS/DDoS атак с помощью скользящих средних. Информацию из СУБД можно визуализировать разными способами - генерировать статические картинки и отчеты или показывать красивое в Grafana. Реагировать на всплески можно тоже по-разному - отправлять сообщения в мессенджер, писать данные об аномалиях в БД, анонсировать BGP Flowspec для подавления атак.

https://habr.com/ru/articles/909132/

#netflow #ipfix #sflow #postgresql #grafana #ddos #bgp_flowspec

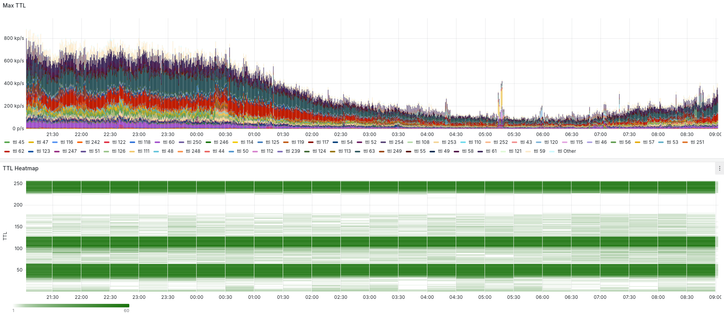

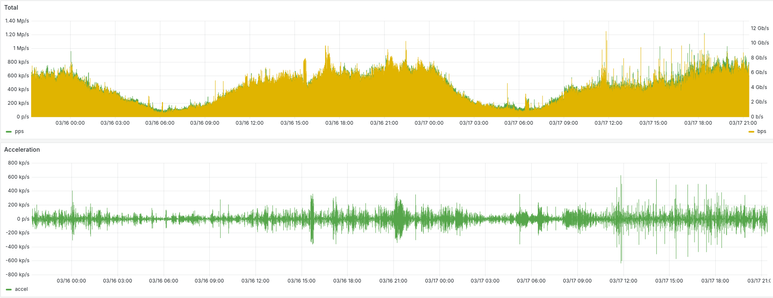

Эксперимент с визуализацией ускорения сетевого трафика.

На верхнем графике - скорость, на нижнем - ускорение (производная скорости).

Графики немного смещены, на верхнем есть BPS и PPS, на нижнем только PPS.

Но вроде как видно - во время всплесков ускорение растет, потом падает, график почти симметричный относительно 0.

root@a:/var/cache/nfdump# rm *

bash: /usr/bin/rm: Argument list too long

root@a:/var/cache/nfdump# ls | wc -l

178239

root@a:/var/cache/nfdump# ls | xargs rm

root@a:/var/cache/nfdump# ls | wc -l

0

root@a:/var/cache/nfdump#IPFIX с точки зрения информационной безопасности

NetFlow и IPFIX – это протоколы для сбора и анализа сетевого трафика, используемые для мониторинга, обеспечения безопасности и оптимизации работы сети. Они позволяют собирать метаданные о передаваемых пакетах и анализировать их для выявления аномалий, диагностики проблем и повышения эффективности сети. Про диагностику и повышение эффективности сети написано немало, поэтому в этой статье я хочу рассмотреть основные поля IPFIX(но аналогичные поля есть и у Netflow и других x-Flow ) и как можно их использовать в реальной практике на благо информационной безопасности.

Замолвите словечко за akvorado

Добрый день! Меня зовут Михолап Константин. Работаю в небольшом операторе связи инженером, а вот в каком уже поймете по AS и страничке в PeeringDB. В 2025-ом году никого уже не удивить наличием возможности визуализировать входящий трафик для разного рода ISP или ЦОД, поэтому возможно Вы уже слышали что-то про Akvorado. В рамках этой статьи познакомимся с адаптацией такого программного комплекса инструмента Akvorado . И так, Akvorado - это Netflow-коллектор с функциями визуализации собираемого трафика. К публике он вышел в 2022 году, о нем много кто слышал, я уверен. Были разные материалы например в linkmeup. Очень прост для установки, развертывания и возможно даже обслуживания (если вы чуть-чуть знаете Сlickhouse).

BSD Router Project - дистрибутив предназначен для создания компактных программных маршрутизаторов, поддерживающих протоколы маршрутизации RIP, OSPF, BGP и PIM. Управление производится в режиме командной строки через CLI-интерфейс, напоминающий интерфейс Cisco IOS. Дистрибутив доступен в сборках для архитектуры x86_64 (размер установочного образа 190 МБ).

Основные характеристики дистрибутива:

В комплект входят два пакета с реализацией протоколов маршрутизации: FRRouting (форк Quagga) с поддержкой BGP, RIP, RIPng (IPv6), OSPF v2, OSPF v3 (IPv6), ISIS и BIRD с поддержкой BGP, RIP, RIPng (IPv6), OSPF v2 и OSPF v3 (IPv6).

Дистрибутив адаптирован для параллельного использования нескольких обособленных таблиц маршрутизации (FIB), привязанных к реальным и виртуальным интерфейсам.

Для мониторинга и управления может использоваться SNMP (bsnmp-ucd).

Поддерживается экспорт данных о трафике в форме потоков Netflow.

Для оценки производительности сети в состав входят утилиты NetPIPE, iperf, netblast, netsend и netreceive. Для накопления статистики о трафике используется ng_netflow.

Поддержка создания отказоустойчивых маршрутизаторов из двух серверов - в штатном режиме нагрузка может быть распределена на оба сервера, но в случае сбоя первый маршрутизатор может взять на себя нагрузку второго, а второй - первого (применяется привязка к активному серверу виртуального MAC-адреса). Реализация основана на использовании протоколов VRRP (Virtual Router Redundancy Protocol) и CARP (Common Address Redundancy Protocol), реализованный при помощи пакета ucarp.

Поддержка PPTP, PPPoE и L2TP при помощи mpd (Multi-link PPP daemon).

Поддержка ограничения пропускной способности при помощи IPFW + dummynet или ng_car.

Для Ethernet поддерживается работа с VLAN (802.1q), агрегация линков и использование сетевых мостов (802.1w, Rapid Spanning Tree Protocol).

Для мониторинга применяется пакет monit.

Поддержка VPN: GRE, GIF, IPSec (IKEv1 и IKEv2 со strongswan), OpenVPN и Wireguard.

Поддержка NAT64 с использованием демона tayga и встроенная поддержка туннелей IPv6-to-IPv4.

Возможность установки дополнительных программ, используя пакетный менеджер pkgng.

Использование в качестве DHCP-сервера dnsmasq, а в качестве агента доставки почты - ssmtp.

Поддержка управления через SSH, последовательный порт, telnet и локальную консоль. Для упрощения администрирования в комплект входит утилита tmux (BSD-аналог screen).

Загрузочные образы сгенерированы на основе FreeBSD при помощи скриптов из NanoBSD.

Механизм обновления системы основывается на создании двух разделов на Flash-накопителе: новая версия загружается во второй раздел, который после перезагрузки становится активным, а другой раздел ожидает появления очередного обновления (разделы меняются местами). В случае выявления проблем с установленным обновлением возможен откат на прошлое состояние системы.

Для проверки целостности системы для каждого файла сохраняется контрольная сумма sha256.

#BSDRouterProject #FreeBSD #Routing #Networking #OSPF #BGP #VRRP #Firewall #NAT64 #OpenVPN #Wireguard #NetFlow #CLI #CompactRouter #NanoBSD #IPv6 #SNMP #L2TP #ipsec

https://pocketnet.app/pureaceton?ref=PDQmXtWJfd8f6fMtwaxzCuqvLpoN3KbS4o

NDR – следующий уровень развития сетевой безопасности

Привет Хабр, меня зовут Станислав Грибанов, я руководитель продукта NDR группы компаний «Гарда». В информационной безопасности работаю с 2010 года, с 2017 года занимаюсь развитием продуктов для сетевой безопасности, автор блога «Кибербезопасность и продуктовая экспертиза для бизнеса» . Это вторая статья из цикла, в котором я помогаю разобраться, что скрывается за аббревиатурами IDS и NTA, NDR, SOAR, XDR и EDR. В первой статье я рассказал об IDS и переходном этапе в виде NTA. Закономерным этапом развития сетевой защиты стали системы класса NDR, и в этой статье я остановлюсь на особенностях работы технологии подробнее: рассмотрю ключевые проблемы детектирования и реагирования на киберугрозы, отличие NDR от систем сетевой безопасности на базе сигнатурного анализа. Статья будет полезна специалистам по информационной безопасности, инженерам сетевой безопасности, аналитикам и IT-руководителям, которые хотят глубже разобраться в различных технологиях обнаружения и предотвращения угроз. Кроме того, статья будет интересна тем, кто изучает современные подходы к защите и планирует внедрять NDR в инфраструктуру своей компании.

https://habr.com/ru/companies/garda/articles/873940/

#network_security #network_detection_and_response #network_trafic_analysis #machine_learning #ids #dpi #threat_intelligence #netflow #ndr #active_response

За грань netflow: что получается, если отказаться от ограничений

Здравствуй, Хабр! Уже как 4 года я веду свой небольшой pet-проект в области netflow и его практического применения, и вот сейчас решил поделиться своими результатами. Эта история началась снежным московским днём, когда один уважаемый коллега поделился следующий новостью: ребята прочитали научную публикацию , провели свои эксперименты и написали статью на Хабр . У обеих работ были схожие выводы: определённые вредоносные воздействия, такие как DDoS или сканирования, обнаруживаются с весьма высокой точностью, но что-то менее "грубое" обнаружить уже сложно. Ребята, благодарю вас, что вы мне рассказали про данные штуки! Это стало отправной точкой для моего исследования. Можно ли не поднимаясь выше транспортного уровня ЭМВОС по данным netflow в сетевом трафике обнаруживать работу определённого приложения, ВПО или применение инструментов redteam? Да, можно! Но есть нюансы. Что у меня получилось будет изложено в этой статье.

https://habr.com/ru/articles/871960/

#информационная_безопасность #netflow #машинное_обучение #обнаружение_атак #впо #malware

Detection is easy. Устанавливаем Elastiflow для поиска угроз в сети

Начнем серию статей под названием Detection is easy , посвященных Detection engineering (DE), о чем я пишу в одноименном Telegram-канале . Один из этапов DE - определение источников событий и организация их сбора. В этой статье мы рассмотрим установку Elastiflow — это мощное решение для обработки и визуализации сетевых данных, построенное на основе стека ELK (Elasticsearch, Logstash, Kibana). Elastiflow предоставляет возможность собирать, обрабатывать и анализировать данные из различных сетевых протоколов, таких как NetFlow, sFlow и IPFIX. Основное преимущество Elastiflow по сравнению с классическим ELK-стеком заключается в оптимизированном агенте сбора сетевой телеметрии, а также в наличии готовых дашбордов и визуализаций, которые упрощают анализ сетевого трафика. Изначально проект развивался на GitHub , однако разработчики перешли к коммерческому решению — flow-collector , который демонстрирует значительно более высокую производительность по сравнению с версией, доступной на GitHub. Более подробную информацию о различиях можно найти в документации . Политика лицензирования позволяет бесплатно использовать продукт, но если ты зарегистрируешься, то будет доступно порядка 480 полей и использование одного инстанса (4000 записей в секунду, без регистрации 500).

https://habr.com/ru/articles/871898/

#netflow #elastic #elastiflow #инцидент #обнаружение_атак #обнаружение_аномалий #компьютерная_безопасность #компьютерная_криминалистика #компьютерные_сети

my network upgrade proposal was framed by cisa alerts and best practice guidelines but also praxis - hopefully - they are doing a huge remodel so tackling network issue is good to do at same time. praxis in form of malcolm which keeps it basic - pcaps are in pcaps folder.

they have to get more input from stakeholders and also find out when fiber is available #network visibility #netflow #ntop-ng deb file #ndpi