Log iptables DROPs #networking #iptables #firewall #syslog

#Iptables

Managing firewall rules is a crucial security task on Linux systems. In #Debian 13, depending on the server configuration, different firewall tools can be installed. The most common are #UFW, #iptables, or #firewalld. You must first check if your firewall is active and what rules are in place. Also, make sure that network ports are open or blocked.🔥

Continue reading:👇

https://greenwebpage.com/community/how-to-check-firewall-status-on-debian-13/

#UFW #IPTables #Firewalld #FirewallStatus #Debian13 #LinuxAdministration #GreenWebpage

RE: https://mstdn.feddit.social/@admin/115716445396750150

本来写了很多,但是太麻烦了,就用这个最简单的方法吧:编译完Linux内核就不用了

NAT端口转发尝试:

VM1:

ifconfig

得到内外IP为192.168.122.2

Hetzner0:

sudo virsh list --all

列出虚拟机

sudo virsh net-dhcp-leases default

确认VM IP 是 192.168.122.2

sudo iptables -t nat -A PREROUTING -p tcp --dport 2222 -j DNAT --to-destination 192.168.122.2:22

设置端口转发

sudo iptables -I FORWARD -d 192.168.122.2/24 -p tcp --dport 22 -j ACCEPT

sudo iptables -I FORWARD -s 192.168.122.2/24 -p tcp --sport 22 -j ACCEPT

允许转发流量

sudo apt install iptables-persistent -y

sudo netfilter-persistent save

保存配置

其他命令:

sudo iptables -t nat -L PREROUTING -n --line-numbers

查看NAT转发规则

sudo iptables -t nat -D PREROUTING NUMBER

删除规则

LANs can't communicate when WAN is shared #networkmanager #iptables #nat #nmcli #nftables

@asjo I've been seeing the same pattern for months: #OpenAI's crawlers are slurping anything they can lay their clammy hands on, no matter what /robots.txt? is saying.

So now I regularly grab the IP addresses from the JSON blobs mentions on https://platform.openai.com/docs/bots/ and add them to my #iptables.

/cc #ChatGPT, #GPTBot, #OAI, #SearchBot

TIL you can use #iptables with wireguard to use one peer as a proxy for another that is not reachable... not super scalable nor dynamic, but still nice.

Ok I just switched reaction's ip bans from plain iptables to ipset.

This made reaction startup 10 times faster on server 1.

2,600 ips added in 3s instead of 30s.

ipset is far superior than plain iptables for big IP lists. I knew this but I'm still surprised now that I see this!

And the firewall stack must be much faster as well when treating incoming packets!

Nuevo video en el canal de youtube para ver el fin de semana! 🚀

A raíz de algunas consultas de nuestros alumnos, hoy explicamos, paso a paso, y con un ejemplo práctico, cómo migrar un firewall #iptables a #nftables en #GNU #Linux 🛡

Ya no hay excusas para migrar nuestra vieja configuración de iptables al nuevo framework de filtrado de tráfico del núcleo Linux 🙂

Espero que les guste y les sirva!

Cualquier consulta, o si lo hacen de alguna otra forma, me comentan! 💬

This #ClaudeBot and #GPTBot must've downloaded a terrabyte of garbage text from my server....

And I don't know why #IPTables isn't working 😢

Anyway, thanks #Iocane!

Les comparto algunas novedades del nuevo curso de #Hardening #Linux que estamos preparando en #juncotic!

https://youtube.com/shorts/PAx_TrVVgoQ?feature=share

Nuevo video para youtube pronto! Migrar #iptables a #nftables 🙂

Y además, #promoción de fin de mes! Pueden acceder a todos nuestros #cursos al mejor precio de #Udemy desde los enlaces de nuestro sitio:

Los esperamos!

#gnu #sysadmin #devops #networking #lpic #learning #educacion #CursoOnline #curso #Ciberseguridad #infosec #Firewall

@g0nz4 La sintaxis de nftables es más limpia y legible, unifica ipv4 e ipv6 (sin necesidad de usar iptables o ip6tables por separado).

Tiene mejor rendimiento para redes más grandes, soporte nativo parar sets (cosa que en iptables tenías que configurar aparte).

En fin, nftables es más moderno que iptables, y yo creo que el futuro del firewall en #Linux va a ir por ese lado.

Cuesta un poquito adaptarse si venís de iptables (como yo), pero vale la pena migrar.

🌘 再會了,謝謝提供的魚:如何逃離 Linux 網路堆疊

➤ Cloudflare 如何透過客製化服務與 Netlink 介面,克服 Linux 網路堆疊的限制,實現 Soft-Unicast 的高效運作。

✤ https://blog.cloudflare.com/so-long-and-thanks-for-all-the-fish-how-to-escape-the-linux-networking-stack/

Cloudflare 在開發新功能時,常需突破 Linux 網路堆疊的極限。文章詳述了他們如何克服 Soft-Unicast(一種共享 IP 位址的方法)在 Linux 網路環境中的限制。傳統的 iptables 或 Netfilter 規則在處理大量 IP 位址與連接埠時面臨挑戰,尤其是在 Socket 綁定與封包重寫之間存在衝突。為瞭解決這個問題,Cloudflare 開發了名為「SLATFATF」(

#Linux網路 #Cloudflare #Soft-Unicast #網路堆疊 #iptables #conntrack #Netfilter #Netlink

Eine DSL-#Fritzbox kann nur mit einem externen optischen Terminator (#ONT) verbunden werden, wenn sie dafür den ersten LAN-Port und *kein* Gästenetz über LAN4 verwendet.

Wenn man das Gästenetz-Feature über viele Jahre verwendet hat, ist eine solche Umstellung aufwändig und fehleranfällig. Um ein #NAT-Gateway kommt man m.E. nicht herum.

Ich werde das wohl über den USV-unterstützten Mini-#Homeserver realisieren und dort per #iptables das Nicht-Gästenetz per NAT in das Gästenetz überführen.

Varios me han pedido roadmaps, y considerando que ya tenemos cursos de:

🔹 Redes #TCPIP

🔹 Análisis de tráfico con #Wireshark

🔹 Firewalls ( #iptables & #nftables)

🔹 #GNU #Linux

🔹 #SSH

Y que me apasiona el #hacking / #infosec, voy a armar un roadmap completo de #Ciberseguridad 🙂

Voy sumando:

🔸 🔐 Criptografía aplicada - Enfoque práctico con OpenSSL y GPG (+ post-quantum crypto)

🔸 🌐 VPN (IPsec, OpenVPN, WireGuard,)

¿Les interesa? ¿Qué agregarían? 👇

🔗 #Cursos actuales:

¡Nuevo curso en #juncotic! 🎉 🚀

🛡️ "Firewall moderno en #Linux con Nftables"

#Nftables es el futuro del #firewall en Linux: más rápido, flexible y con sintaxis clara.

Si te interesa migrar desde #iptables y aprender a configurar tus firewalls con el nuevo framework de filtrado de tráfico del núcleo Linux, seguramente te sea de utilidad.

Si te interesa, tenemos promoción de lanzamiento 👇

🔥 USD 9.99 (por 5 días)

Por cierto, debería grabar nuevo contenido de #gns3 para simular redes... me resultó súper útil para resolver las prácticas del curso de #nftables, y serviría también para los cursos de #iptables y #redes #tcpip de #juncotic 🤔

Han cambiado algunas cositas desde la última vez que grabé contenido.

Todavía no lo viste? 👇

Acá te dejo el post en el blog de #juncotic, y el video en #youtube:

📚 https://juncotic.com/gns3-virtualbox-simulando-redes-tcp-ip/

2/2

⚙️ Por esto es que podemos configurar un #firewall stateful con protocolos sin handshake.

⚙️ Obviamente no se bloquea UDP por defecto, y no, UDP no tiene handshake ni conexión en TCP/IP.

En fin, las conexiones en protocolos de #TCPIP y las conexiones que identifica #netfilter con #conntrack no son las mismas.

Espero que se entienda! cualquier duda me comentan 💬

Gracias a todos/as por participar! 🤗

+info 👇

🔗 https://juncotic.com/firewall-stateful-vs-stateless-diferencias-y-aplicaciones/

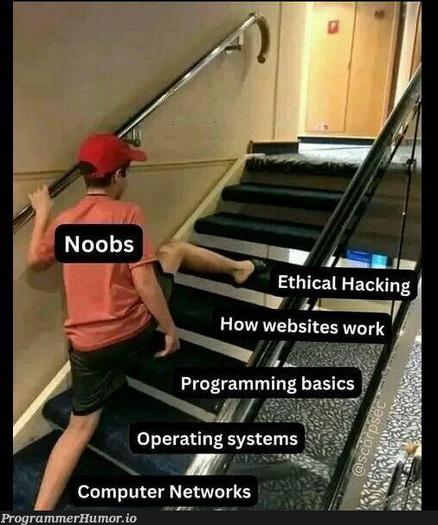

Sin bases sólidas serás un "botón pulsador" de herramientas, verás a la tecnología como caja negra, y te estancarás ante el primer problema que encuentres.

Si no querés ser un noob, aprende desde las bases para poder crecer en tu carrera en IT

Todos los cursos de #juncotic están en oferta de precios mínimos por unas pocas horas más.

No dejes pasar la oportunidad! ⌛️

🔗 https://juncotic.com/cursos/

Te espero!

#linux #sysadmin #devops #networking #wireshark #python #flask #ssh #iptables #scripting