Si vous utilisez #LetsEncrypt, vous avez sans doute reçu les messages « Let's Encrypt Expiration Emails Update » qui vous préviennent que cette AC n'enverra plus de rappels que vos certificats vont bientôt expirer. C'est parce qu'un meilleur système est maintenant disponible, #ARI.

ARI permet à une AC utilisant le protocole #ACME d'indiquer à ses clients des suggestions sur le renouvellement des certificats. Il est décrit dans ce #RFC.

#acme

Дыра в щите Cloudflare: как атака на Jabber.ru вскрыла проблему, о которой молчат c 2023

Многие помнят позапрошлогодний инцидент с Man-in-the-Middle атакой на XMPP-сервис jabber.ru . Эта история наделала много шума, но, как мне кажется, главный вывод из неё так и не был усвоен широкой аудиторией. А зря. Потому что эта атака вскрыла системную уязвимость в процессе выдачи TLS сертификатов, которая напрямую касается миллионов сайтов, особенно тех, кто доверяет свою безопасность Cloudflare. В этой статье я расскажу вам о самой уязвимости и как вы можете быть ей подвержены. В кроличью нору

https://habr.com/ru/articles/918570/

#Cloudflare #dns #caa #RFC_8657 #mitm #lets_encrypt #уязвимости #безопасность #acme #accounturi

Дыра в щите Cloudflare: как атака на Jabber.ru вскрыла проблему, о которой молчат c 2023

Многие помнят позапрошлогодний инцидент с Man-in-the-Middle атакой на XMPP-сервис jabber.ru . Эта история наделала много шума, но, как мне кажется, главный вывод из неё так и не был усвоен широкой аудиторией. А зря. Потому что эта атака вскрыла системную уязвимость в процессе выдачи TLS сертификатов, которая напрямую касается миллионов сайтов, особенно тех, кто доверяет свою безопасность Cloudflare. В этой статье я расскажу вам о самой уязвимости и как вы можете быть ей подвержены. В кроличью нору

https://habr.com/ru/articles/918570/

#Cloudflare #dns #caa #RFC_8657 #mitm #lets_encrypt #уязвимости #безопасность #acme #accounturi

Jaire Alexander’s father sheds light on Packers’ contract proposal https://www.rawchili.com/4328257/ #acme #alexander #company #contract #Father #FrontPage #GreenBayPackersNews #GreenBayPackersRumors #jaire #Light #NFL #On #Packers #packing #proposal #s #sheds

certbot on Debian Bookworm fails with: The peer didn't know the key we used

#LetsEncrypt #Debian #Challenge #Bookworm #Trixie #Certbot #Bind #RFC1918 #Encryption #DNSSEC #ACME #DNS

Desert chicken is the proper name.

What I wanted to do:

Move this mastodon instance from its current datacenter location to my homelab.

What I did:

Update all my #proxmox nodes to the latest release, remove #haproxy and #acme packages from #pfsense in favour of a dedicated machine handling it.

That machine, however, still needs an ansible role and playbook to be written, in order to set it up 🙈

Let's gooooo! 😂

Siiiigh. #Proxmox 's #ACME client doesn't support IP Address SANs. (You can only get an IP address entered in the first place because their domain validation is poor, and then it prepends them with "DNS:" instead of "IP:" before submitting them, so the resulting cert is not valid).

It is kinda annoying that repeated tools state they've got a built-in ACME client, and what they mean is they've got a tool that supports the subset of ACME that #LetsEncrypt uses...

I know #Docker is THE hot thing these days, but I swear, sometimes is JUST makes my life much more difficult than it needs to be.

e.g. I have an internal-only service, Zero WAN/Internet access, which will not run without HTTPS/certs as it leans on browser crypto APIs.

Okay, not unusual, but can I deploy certs to a container easily? Fuuckkkkk no. The tool's creator recommends #ACME (#LetsEncrypt or another tool implementing ACME) but again, no-internet.

Well, I have an internal #PKI. Their docs contain a one-liner saying it should use #Caddy / #traefik / #nginx reverse proxy in that situation. Now, I have to stand up, configure, manage, etc. something else just to drop a cert in front of this thing. It's still not natively encrypted.

Took me 10 seconds to whip up a cert from my infra and it's gonna take me longer to build something to actually dish it out.

yet another ACME client, based on uacme: https://github.com/llfw/lfacme

good:

+ uses uacme and POSIX /bin/sh

+ better configuration/hook system than dehydrated

+ comes with manpages

+ small and simple

+ supports Kerberized dns-01 domain validation

bad:

- only tested on FreeBSD (but this could be improved)

(edit: now supports http-01 challenges!)

/cc @_bapt_

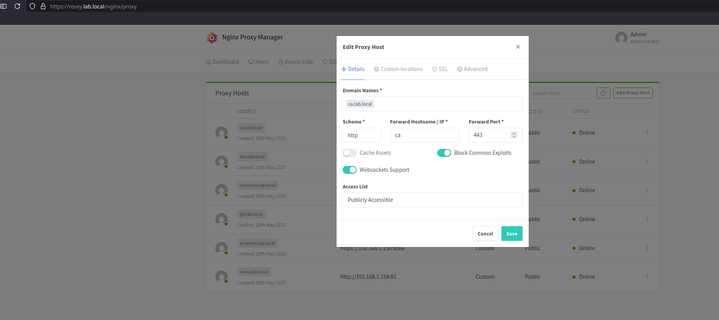

#ayuda fediverso #SmallStepCA #NginxProxyManager

como se hace, sin morir en el intento, de que los ceritificados o bien:

- duren mas de un puto dia

- hacer el auto renew por #acme

estoy intentando seguir

https://smallstep.com/practical-zero-trust/nginx-tls

https://smallstep.com/docs/tutorials/acme-protocol-acme-clients/index.html#popular-acme-clients

pero me viene un poco grande por ahora

nginxproxymanager con letsencrypt = chupado. pero estoy con dominios locales y claro, si letsencrypt no ve el dominio, tururu

y no, no quiero hacer la chapuza de exponer el servicio a internet cuando toque renovar

quiero un CA propio (lo tengo) smallstepCA, y quiero que mi reverse proxy me auto renueve, o que los certificados me duren mas de un misero dia.

me sale esto "The request was forbidden by the certificate authority: requested duration of 8760h1m0s is more than the authorized maximum certificate duration of 24h1m0s." por mucho que en mi ca.json ponga ""maxCertDuration": "8760h","

y no se como exponer mi CA para que acme funcione

esta direccion: https://ca.lab.local/.well-known/acme-directory

no me va, me sale siempre en el CA

http: TLS handshake error from 192.168.1.128:58926: local error: tls: bad record MAC

en nginxproxymanager en advanced configuration puse:

location /.well-known/acme/ {

proxy_pass https://192.168.1.155/acme/acme/;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

}

y en mi dns (technitum) puse de forma que ca.lab.local vaya a mi reverse proxy claro esta

pero no importa que lo ponga en puerto 80 (con el insecure port en ca.json

"insecureAddress": ":80"

con o sin certificado

con o sin ssl forzado

con o sin block exploits...

CREO haber probado todas las putas combinaciones posibles, me sale el puto mensaje TLS handshake error from 192.168.1.128:58926: local error: tls: bad record MAC

se agradece #boost

Albertson’s #Recalls Ready Meals and Star Market Store-Made #Deli Products With Salmonella Cucumbers. Sold at ACME, Balducci’s Food Lovers Market, Kings Food Markets, Safeway, Shaw’s, and Star Market stores. #albertsons #salmonella #star #shaws #safeway #balducci #acme #kings

https://www.instagram.com/p/DKQ9AfuuSP0/

Just requested that Auto Encrypt¹ is added to the list of @letsencrypt clients for Node.js and that Kitten² is added to the list of projects that integrate Let’s Encrypt support:

• https://github.com/letsencrypt/website/pull/1921

• https://github.com/letsencrypt/website/pull/1922

I originally requested that Auto Encrypt and Site.js (the precursor to Kitten, now sunset) be added to the list in 2021. It was not approved (no reason given), so hopefully this time will be different.

https://github.com/letsencrypt/website/pull/1203

¹ https://codeberg.org/small-tech/auto-encrypt

² https://kitten.small-web.org

#SmallWeb #SmallTech #AutoEncrypt #Kitten #LetsEncrypt #NodeJS #ACME

Автоматический HTTPS для ленивых: ACME + Angie один раз и навсегда

Приветствую, дорогой читатель! С момента появления в нашем любимом веб-сервере Angie замечательной функции ACME-челленджа через DNS прошло уже достаточно времени, чтобы оценить все преимущества этого решения. Эта поистине революционная фича подарила нам долгожданную возможность получать wildcard-сертификаты буквально в несколько кликов. Однако, как это часто бывает с новыми технологиями, до сих пор у многих пользователей, особенно только начинающих свое знакомство с Angie, возникают вполне закономерные вопросы вроде: "Как правильно это настроить?" или "Как это вообще работает под капотом?". Именно для таких случаев, дорогие друзья, и была задумана эта подробная статья — максимально простыми и понятными словами описать весь процесс настройки от начала и до конца.

https://habr.com/ru/articles/912814/

#acme #certbot #angie #wildcard #сертификат #letsencrypt #dns #challenge #hook #acmechallenge

Автоматический HTTPS для ленивых: ACME + Angie один раз и навсегда

Приветствую, дорогой читатель! С момента появления в нашем любимом веб-сервере Angie замечательной функции ACME-челленджа через DNS прошло уже достаточно времени, чтобы оценить все преимущества этого решения. Эта поистине революционная фича подарила нам долгожданную возможность получать wildcard-сертификаты буквально в несколько кликов. Однако, как это часто бывает с новыми технологиями, до сих пор у многих пользователей, особенно только начинающих свое знакомство с Angie, возникают вполне закономерные вопросы вроде: "Как правильно это настроить?" или "Как это вообще работает под капотом?". Именно для таких случаев, дорогие друзья, и была задумана эта подробная статья — максимально простыми и понятными словами описать весь процесс настройки от начала и до конца.

https://habr.com/ru/articles/912814/

#acme #certbot #angie #wildcard #сертификат #letsencrypt #dns #challenge #hook #acmechallenge

"From a sysadmin and operations perspective: What a stupid change. In the perfect cloud native, fully automated fantasy land, this might work and not even generate that much overhead work. In the real world, this will generate lots of manual work. At least, until folks replace their legacy hardware and manufacturers patch their shit." https://www.theregister.com/2025/04/14/ssl_tls_certificates/ #certbot #acme #ssl

- Mo: #3CX Einstellungen, Upgrade von #SmartTime Datenbank. Stromausfall eines #Unifi Netzwerks. Alles wieder gut.

- Di: Installation eine #OauthProxy unter #Debian. Evaluierung des transparenten #Proxy in einer #Watchguard für eine kommende Migration weg von #Sophos

- Mi: Aufbau einer #3CX #Telefonanlage. Einrichtung eines transparenten #Proxy auf einer #OPNSense inkl. #ACME Zertifikatsverwaltung nicht nur für HTTP, sondern auch SMTP und IMAP auf einen #GroupOffice Server

- Do: Bürotag, Kleinigkeiten. Eine #3CX leidete unter einer schlechten #Fortinet Firewall. Reboot tut gut. Entstörung E-Mail Versand in einer Praxis

- Fr: @oliver@lfnt.site installiert die Basis für neander.social . Mal gucken wie weit wir mit #FreeBSD kommen. Sonst #Orga und #Abrechnungen. #Teammeeting

Highlight: @besendorf@chaos.social testet den Umstieg von #gitea auf #forgejo. Sieht gut aus!

„Certificate Lifetimes to Shrink to Just Forty-Seven Days“

„If the number forty-seven seems odd to you, just think about it as monthly certificate updates with some extra time available to sort out renewal problems should they come up.“

„There is no reason to panic just yet: The adopted approach plans to gradually reduce maximum certificate lifetimes across several years, from the current 398 days to 200, then 100, and then finally to 47 days. The first reduction is planned for March 2026 and the last for March 2029.“ #acme #ca