RIP mon cloud public #NetBSD ? Retour sur #OSXP et test de FireBot, tout de suite sur https://twitch.tv/ahp_nils ! #sysadmin #devops #twitchfr #twitchstreamer #TwitchStreamers #BSD #qemu

#QEMU

Analyzing CVE-2025-2296 [Un-verified #kernel bypass #SecureBoot mechanism in direct boot mode]

https://www.kraxel.org/blog/2025/12/analyzing-cve-2025-2296/

Gerd Hoffmann aka kraxel writes: ""[…] So, if secure boot is enabled attempts to boot via 'EFI stub' will fail, the firmware rejects the binary due to the signature check failing. OVMF will fallback to the legacy 'EFI handover protocol' loader. The legacy loader does not do secure boot verification, which is the core of CVE-2025-2296. And this was essentially unfixable (in the firmware alone) because there simply is no valid secure boot signature due to the patching qemu is doing. Nevertheless there are some use cases which expect direct kernel boot with secure boot enabled to work. Catch 22. […]

Secure boot bypass sounds scary, but is it really? […] So, the actual impact is quite limited. […]""

Qemu gestionado por Virt manager #qemu #virtualización

https://malagaoriginal.blogspot.com/2025/12/qemu-gestionado-por-virt-manager.html

#qemu is broken with latest #Alpine 3.23

https://gitlab.alpinelinux.org/alpine/aports/-/issues/17775

executing post-install

execve: No such file or directory

#arm #arm64 #crosscompiling #emulation #linuxEmulation #linux #github #gitlab #forgejo #codeberg #cicd #pipeline #pipelines #docker #containers #container #buildx #buildkit #docker_buildx #k8s #kubernetes #golang #controller #operator

🌖 Linux 核心:身為一個可建置與執行的程式

➤ 動手實驗,解開 Linux 核心的神祕面紗

✤ https://serversfor.dev/linux-inside-out/the-linux-kernel-is-just-a-program/

這篇文章旨在破除 Linux 核心神祕的迷思,透過實際操作與實驗,揭示核心其實就是一個可建置、可執行的二進位檔案。作者引導讀者利用 QEMU 虛擬機載入 Linux 核心,並解釋為何初始執行會出現 Kernel panic,這是因為核心需要一個 init 程式來接管。接著,文章示範如何使用 Golang 編寫一個簡單的 init 程式,並建構一個最小化的 initramfs 檔案系統,最終成功讓核心載入自訂的 init 程式,並能執行基本輸出,從而建立對 Linux 系統運作機制的初步理解。

+ 寫得真好!我從來沒想過可以這樣直接啟動核心,而且用 Golang 寫 init 程式也太酷了吧!

+ 實用性很強,跟著作者的步驟一步步做,真的能對核心有更深的

#Linux #核心 #虛擬機 #QEMU #initramfs #Golang

✨ Breaking News: Linux kernel is just a program, not the wizard behind the curtain 🧙♂️! In a stunning revelation, this article takes you on a journey through #QEMU and #Go, proving that the kernel isn't magic, just #misunderstood. But wait, there's more! You won't believe it: #computers are made of CPUs, memory, and other mysterious objects 📟🔧!

https://serversfor.dev/linux-inside-out/the-linux-kernel-is-just-a-program/ #LinuxKernel #Technology #HackerNews #ngated

Booting Linux in QEMU and Writing PID 1 in Go to Illustrate Kernel as Program

https://serversfor.dev/linux-inside-out/the-linux-kernel-is-just-a-program/

#HackerNews #Booting #Linux #QEMU #Go #Kernel #Programming #PID1

#qemu 10.2-rc3 has been posted: https://lore.kernel.org/qemu-devel/176532757628.3229411.16186291240831122508@amd.com/T/#u

Please test and report any regressions that need fixing for the final release. There are a number of new emulated #arm64 features in this release including FEAT_GCS and FEAT_MEC and the new discontinuity API for TCG plugins.

🚀 Get ready for a "deep dive" into QEMU's #TCG... because who doesn't love endlessly recursive #jargon loops? 🤯 You might want to brush up on your "Execution loop" and "Breakpoints handling" first, because this article assumes you're already knee-deep in obscure tech minutiae. Enjoy the ride, if you can stay awake! 😴

https://airbus-seclab.github.io/qemu_blog/tcg_p1.html #QEMU #ExecutionLoop #Breakpoints #TechDeepDive #HackerNews #ngated

A deep dive into QEMU: The Tiny Code Generator (TCG), part 1

https://airbus-seclab.github.io/qemu_blog/tcg_p1.html

#HackerNews #QEMU #TCG #Deep #Dive #Virtualization #OpenSource #TechBlog

13-Year-Old QEMU Bug Enabled Guest-to-Host Escape Attacks

https://www.cyberkendra.com/2025/12/13-year-old-qemu-bug-enabled-guest-to.html

#linux #qemu #Hack

Docker Desktop から Docker Engine へ移行したら、LocalStack の Lambda が動かなくなった話

https://qiita.com/rkondo08/items/29cbeac6f216ff74ea50?utm_campaign=popular_items&utm_medium=feed&utm_source=popular_items

Quoi ? Encore de la #virtualisation avec #NetBSD et #NVMM ? C'est tout de suite sur https://twitch.tv/ahp_nils ! #sysadmin #devops #twitchfr #twitchstreamer #TwitchStreamers #BSD #qemu

Je vous préviens je pense que ça va être le bazar ce soir en live 😄 on va pas mettre 2h juste pour déployer le script d’init, et à un moment va falloir que j’installe la machine de prod et que je prépare le passage en #NetBSD 11 ! RDV à 18h sur https://twitch.tv/ahp_nils ! #sysadmin #devops #twitchfr #twitchstreamer #TwitchStreamers #BSD #qemu

GNOME Boxes: Schlanke Virtualisierung für den Linux-Desktop (und warum es für Admins trotzdem spannend ist)

Einleitung Virtualisierung unter Linux ist längst kein Nischenthema mehr – vom Heim-Server bis zur Enterprise-Umgebung gehören virtuelle Maschinen zum Alltag. Während Tools wie virt-manager, VirtualBox oder VMware Pro jede Menge Schalter und Hebel für Admins bieten, fühlt sich das für einfache Tests oft wie Overkill an. Genau hier setzt GNOME Boxes an: Eine minimalistische, aber ernstzunehmende Oberfläche für KVM/QEMU, die Virtualisierung auf dem Linux-Desktop radikal […]ummm 🤔......at it

ummm 🤔.....at it....

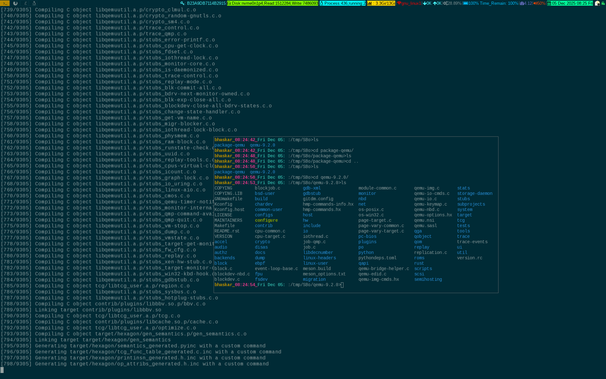

As you can see the build process is smooth, the execution is blazingly fast. What more could I ask for?

#programming #technology #BSD #netBSD #metaOS #microVM #networking #qemu #host #bmake #curl #sshd #Linux